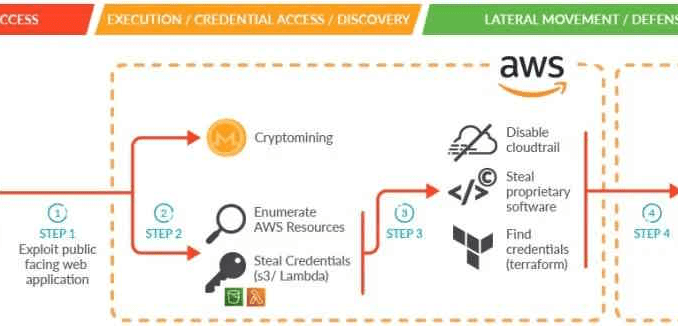

De plus en plus d’entreprises sont engagées dans des plans de modernisation de leur patrimoine applicatif. Cette démarche passe souvent par la conteneurisation et la migration vers le cloud. Deux raisons pour les pirates de s’intéresser à ces sujets. C’est ce que vient de découvrir Sysdig à travers une opération baptisée « Scarleteel », lors d’une intervention chez un client.

Elle a débuté par l’exploitation d’un service vulnérable dans un cluster Kubernetes hébergé sur AWS. Les attaquants ont réussi à accéder à un conteneur pour télécharger un mineur XMRig (qui se révèle en fait un leurre) et un script pour extraire les informations d’identification du compte à partir du pod Kubernetes. Une fois ces identifiants dérobés, ils ont servi à effectuer des appels API AWS pour gagner en persistance. L’objectif est de subtiliser d’autres identifiants et de créer des faux comptes utilisateurs et groupes dans l’environnement cloud de l’entreprise pour s’y propager.

Remonter dans le cloud via Lambda et Terraform

Dans le cas découvert par Sysdig, les cybercriminels ont pu accéder aux informations des instances serverless Lambda (fonctions, configurations et clés d’accès). En s’octroyant de plus en plus de privilèges, ils ont la capacité de scanner les buckets S3 et les fichiers sensibles qu’ils contiennent. « Au cours de cette campagne particulière, l’attaquant a pu récupérer et lire plus de 1 To d’informations, y compris des scripts clients, des outils de dépannage et des fichiers de log », observe Sysdig. Il ajoute, « les données comprenaient également des fichiers de logs liés à Terraform, utilisés dans le compte pour déployer une partie de l’infrastructure. Ces fichiers Terraform joueront un rôle important dans l’étape ultérieure où l’attaquant a essayé de pivoter vers un autre compte AWS ».