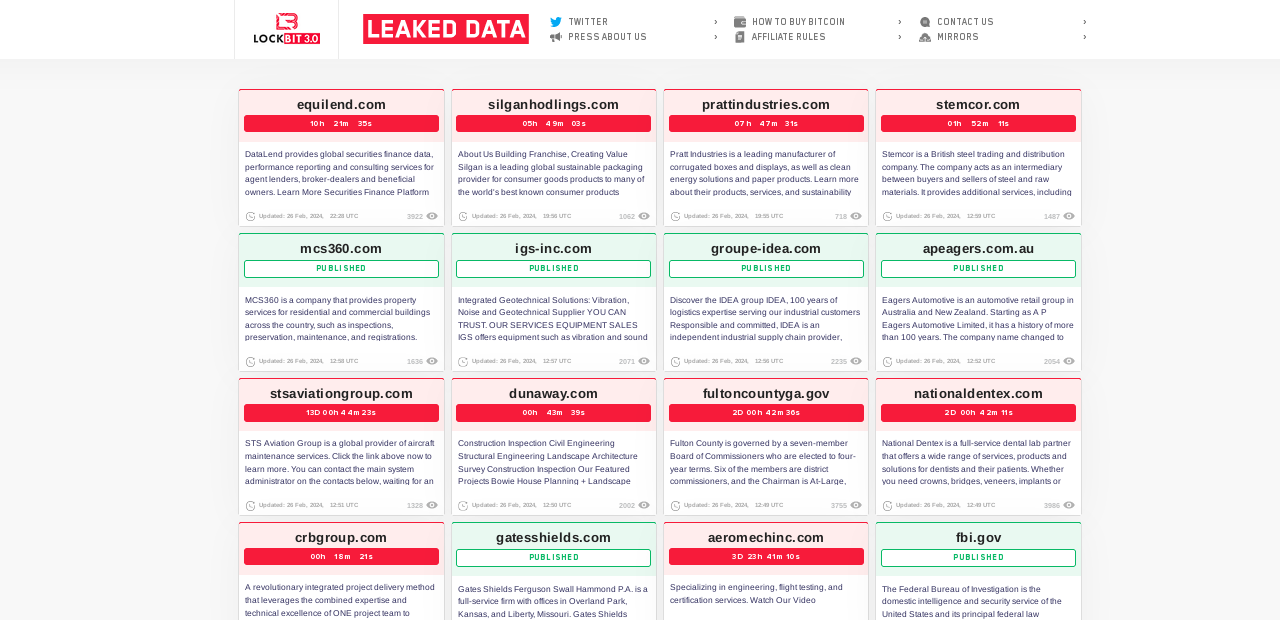

Quelques jours seulement après le démantèlement de son infrastructure, le rançongiciel LockBit vient de refaire surface avec de nouvelles adresses .onion et miroirs sur le dark web du réseau TOR. Si l...

En octobre dernier puis début février, nous avons pu entendre parler des rouleaux de papyrus d’Herculanum et d’une « IA » qui serait capable de les déchiffrer. Si l’avancée promise e...

Un faux message de mise à jour vise les utilisateurs de la messagerie sécurisée Proton Mail. Prudence si vous recevez un tel mail dans votre boîte aux lettres. Cibler les utilisateurs des services de ...

Une récente étude dévoile une vulnérabilité alarmante des chargeurs sans fil pouvant transformer votre téléphone en un véritable brasier. Cette cyberattaque, baptisée VoltSchemer, exploite les faibles...

Les défis en matière de cybersécurité sont d’autant plus passionnants qu’ils sont constamment alimentés par les nouvelles technologies. Les défenseurs et les attaquants utilisent souvent l...

Il y a moins d’une semaine, une opération menée par une dizaine de pays mettait hors-ligne les sites du groupe cybercriminel LockBit, connu pour ses attaques par ransomware. Ce week-end, il a annoncé ...

Plus de 500 documents appartenant à une société travaillant pour le gouvernement chinois ont été rendus publics. Leur analyse montre comment les services de renseignement de Pékin ont recours à des so...

Au cours de cette année, les entreprises et les particuliers seront plus que jamais exposés à des menaces variées et sophistiquées. Ransomwares, hameçonnage, logiciels malveillants, attaques de la cha...

Tech. Moins en vue que la Russie ou la Chine, le régime des mollahs se montre plus agressif dans le piratage informatique depuis quelques années. Et vise aussi la France. « La cyberattaque la plus sop...

Voici ci-dessous l’expertise de Diligent, spécialiste de la gouvernance, du risque et de la conformité (GRC) des entreprises, au sujet de la nouvelle directive NIS 2. Avis d’expert – A moins de six mo...

Pour les entreprises qui opèrent dans l’Union Européenne, l’obligation de mise en conformité avec les nouvelles directives NIS2 et DORA est synonyme de complexité supplémentaire. En effet, ces nouveau...

Artificial intelligence has been a source of inspiration for filmmakers for decades, and these carefully-curated films feature some of the most powerful, thought-provoking, and bold takes on the topic...

Earlier this month, a Hong Kong company lost HK$200 million (A$40 million) in a deepfake scam. An employee transferred funds following a video conference call with scammers who looked and sounded like...

Artificial intelligence (AI) could within a matter of decades unlock the secrets of our bodies and accurately diagnose illnesses by exploring more diverse data than any human is able to, according to ...

If health is a fundamental human right, health-care delivery must be improved globally to achieve universal access. However, the limited number of practitioners creates a barrier for all health-care s...