Un pirate informatique, tenancier d’un blackmarket, explique comment piéger les internautes en appelant les victimes. Dans les nombreuses investigations que je peux faire concernant la lutte contre le...

Avec la croissance exponentielle du volume des données sur le Web, les attaques par déni de service distribuées (DDoS) sont de plus en plus fréquentes. Une attaque DDoS vise à rendre un serveur, un se...

Cibles des cybercriminels, les établissements hospitaliers ont essuyé de sérieux dommages ces derniers mois, en raison principalement de rançongiciels virulents. Comment réagir ? Quelles solutions met...

Ransomware Definition Ransomware is a type of malicious software cybercriminals use to block you from accessing your own data. The digital extortionists encrypt the files on your system and add extens...

« Accéder à des données qui ne nous sont pas destinées par la simple modification d’un bout d’URL ? Oui, c’est possible si l’API qui assure leur transit n’a pas respecté ...

Le terme de phishing — ou hameçonnage — n’est pas nouveau pour qui s’intéresse un peu à la sécurité des systèmes d’information. Dans un billet du blog de GlobalSign, nous évoquions déjà les trésors d’...

45 experts en sécurité et ONG, dont des membres de la Global Encryption Coalition, publient une lettre ouverte « soulignant leurs préoccupations face à la menace que le projet de loi britannique sur l...

L’expert en cybersécurité ou expert en sécurité informatique est responsable de la fiabilité du système informatique et en assure la sûreté. Pour cela, il analyse les risques et effectue des audits de...

Attaques répétées visant les grands groupes comme les ETI et PME. Vols massifs de données de particuliers. Professionnalisation du cybercrime. Escalade de la cyberguerre…La cybersécurité est dev...

Jamais ce patron de PME n’aurait imaginé payer une rançon en bitcoins à des criminels masqués derrière un écran d’ordinateur. Quelques heures après avoir constaté la paralysie totale d&rsq...

Une cyberattaque de votre site Internet peut avoir de multiples conséquences sur votre activité : arrêt de services, pertes financières, vol d’informations, pertes de confiance et de crédibilité, coût...

Vous avez remarqué une activité suspecte sur votre compte de messagerie ? Vos contacts vous indiquent avoir reçu un message de votre part alors que vous n’en êtes pas l’auteur/l’émetteur ? Il s’agit p...

Apple, Google et Microsoft s’unissent pour précipiter la fin des mots de passe Les trois acteurs veulent faciliter l’adoption d’une méthode universelle de connexion sans mot de passe basée sur l...

Hacker un satellite ? Ce n’est pas encore à la portée de tous, mais avec la multiplication des engins en orbite, les risques se sont nettement accrus ces dernières années. Conscients de la potentielle...

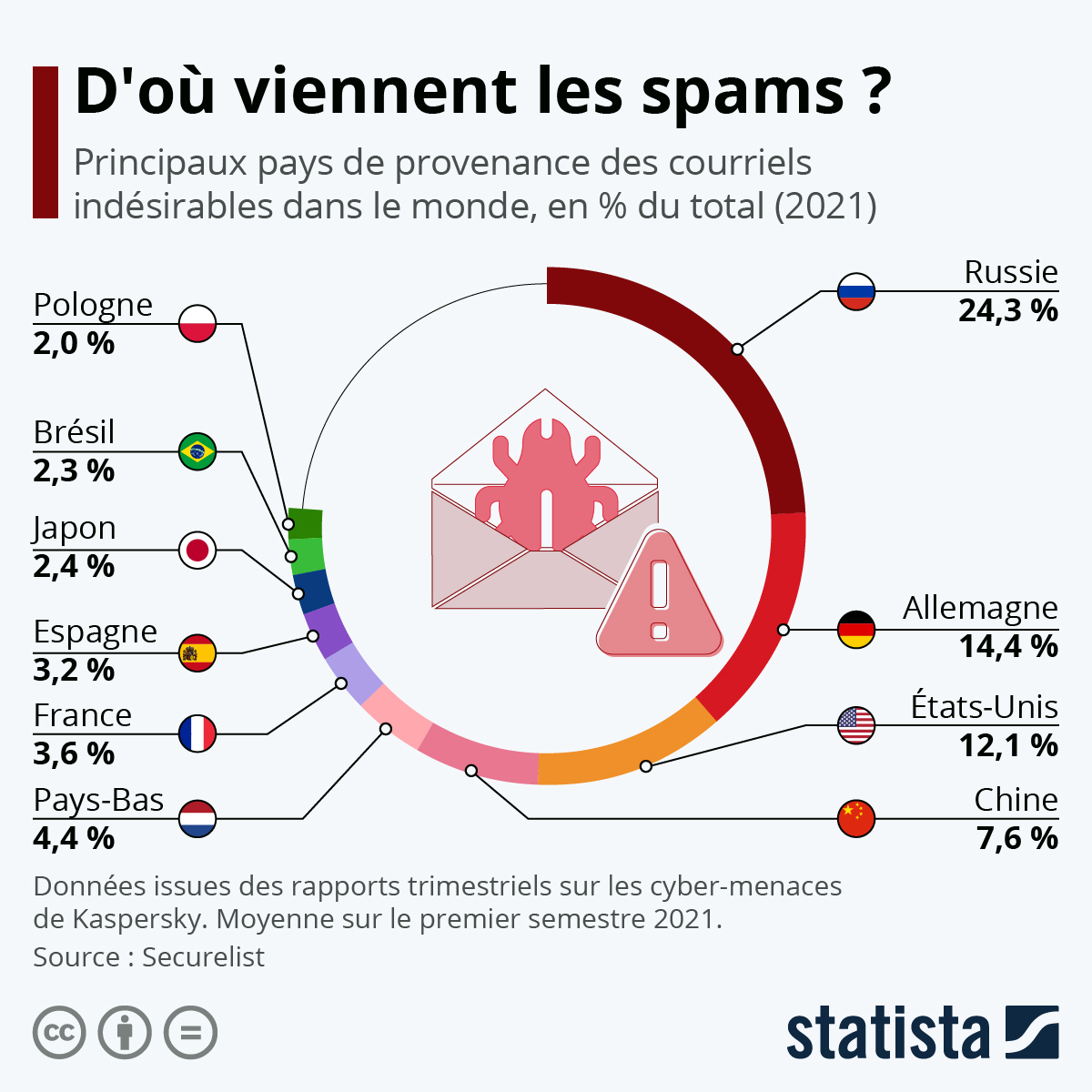

Les spams envahissent inlassablement nos boîtes mails. Ils représentent près la moitié de la totalité des courriels envoyés dans le monde et après un déclin prolongé, leur part dans le trafic mondial ...