When OpenAI last year unleashed ChatGPT, it banned political campaigns from using the artificial intelligence-powered chatbot — a recognition of the potential election risks posed by the tool. But in ...

We are living through one of the most transformative tech revolutions of the past century. For the first time since the tech boom of the 2000s (or even since the Industrial Revolution), our essential ...

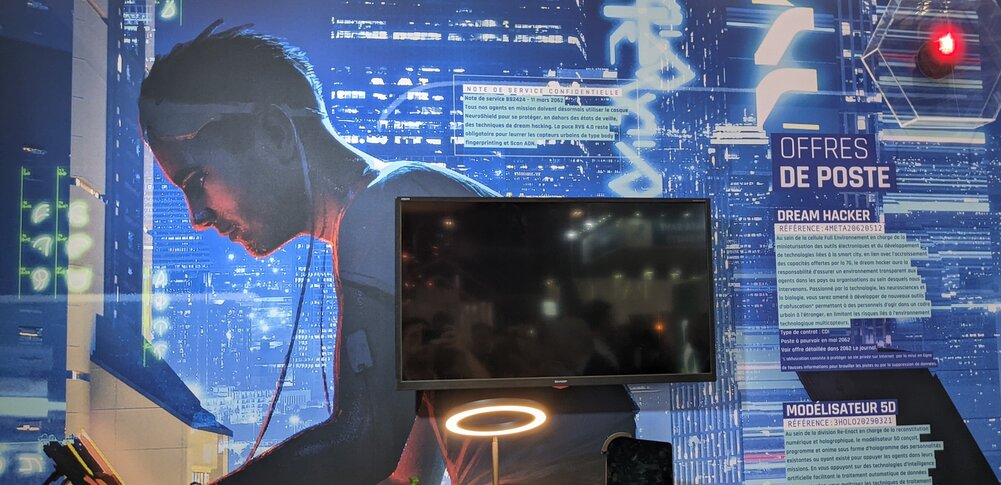

La messagerie sécurisée Telegram est devenue la coqueluche des pirates et autres malveillants 2.0. Les autorités tentent de nouer des liens avec l’outil installé à Dubaï. Dans un article du journal Al...

BlackBerry Limited, un leader dans les domaines de la gestion de la sécurité des terminaux, du cryptage et des systèmes embarqués, annonce le lancement d’une mise à jour majeure de sa solution d’IA br...

La semaine passée, Pôle emploi signalait une importante fuite de données. Comment s’est déroulé cet incident ? La chaine des responsabilités se précise. « MOVEit : deux failles SQLi avec Azure en bout...

Le premier document, intitulé « Guide de sélection d’algorithmes cryptographiques », propose une liste de mécanismes standardisés à l’état de l’art. Ce document formule également des notes d’implément...

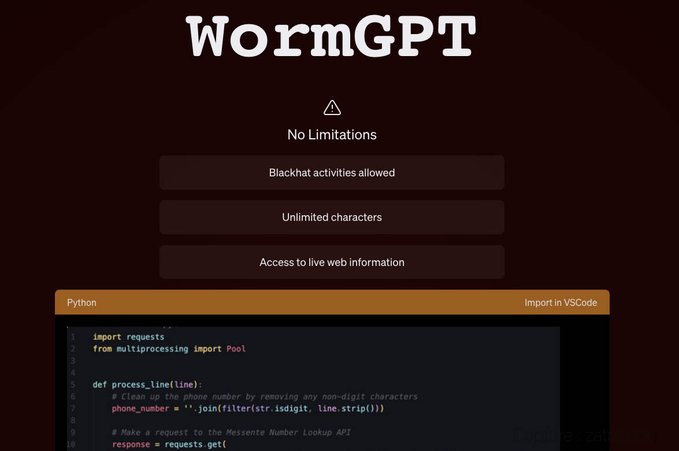

La version non censurée de ChatGPT, qui avait réussi à séduire certains pirates à travers le monde, a été fermée. C’est ce qu’a annoncé le créateur du projet WormGPT. ZATAZ vous a montré, en juillet 2...

L’Agence nationale de la sécurité des systèmes d’information (ANSSI) préconise la mise en œuvre de 5 mesures préventives prioritaires : renforcer l’authentification sur les systèmes d’information ; ac...

250 noms de domaines ont été déposés à la fin de ce mois d’août, usurpant les noms des services publics et d’entreprises populaires. Ces nouvelles adresses seront potentiellement utilisées pour des fu...

Il est pour rappel en place depuis vendredi 25 aout pour les très grandes plateformes et moteurs de recherche. L’Autorité en rappelle les grandes lignes : « Dès aujourd’hui, dix-sept plateformes en li...

Les 19 « très grandes plateformes » et moteurs de recherche en ligne se doivent d’être « en conformité » avec le Règlement européen sur les services numériques (Digital Services Act, DSA), adopt...

Les États-Unis et la Commission européenne sont parvenus à un accord de principe pour trouver le remplaçant au Privacy Shield, afin d’encadrer, pour les faciliter, les transferts de données à caractèr...

Les négociateurs du Parlement européen et du Conseil ont trouvé hier soir un accord sur le Digital Market Act, nouveau règlement qui vient imposer de nouvelles règles pour les très grands acteurs du n...

Jamais auparavant notre entreprise n’avait noué un lien aussi fort avec la technologie que ces derniers temps. Contraints de prendre leurs distances et contraints de renoncer à notre sociabilité...

Le skimming est une activité frauduleuse qui consiste à pirater des cartes bancaires, notamment depuis les distributeurs de billets (DAB). Elles sont dupliquées et utilisées à l’étranger, au détriment...