Le contrôle interne a pour objectif d’optimiser la réalisation des opérations, de fiabiliser les informations financières et de respecter les lois et réglementations en vigueur. Le système d’informati...

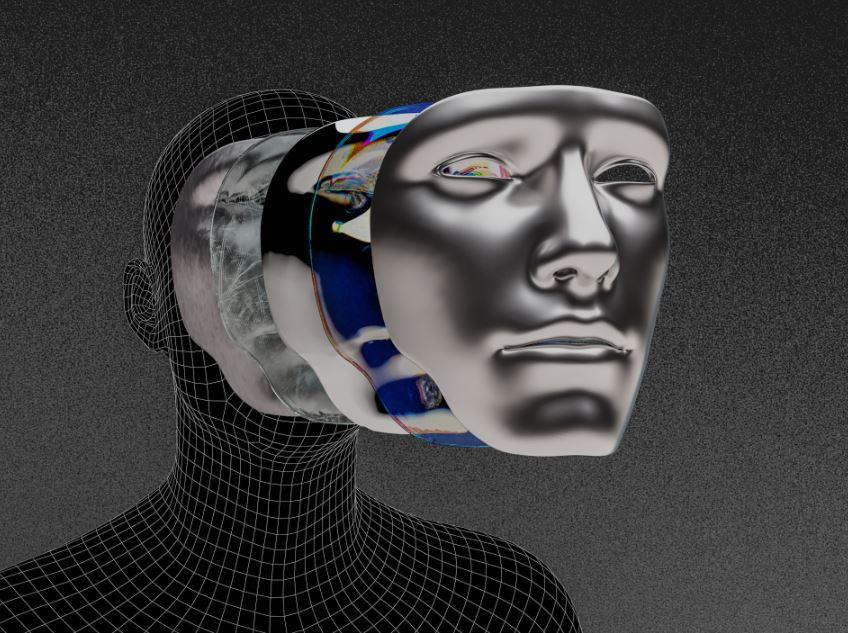

Nous vous parlons régulièrement de la biométrie. Comme elle est présente dans de nombreuses circonstances de notre vie (informatique ou pas), il serait grand temps de mettre les points sur les « i » e...

En 2026, 25 % de l’humanité passera une heure par jour dans cette nouvelle bulle numérique qu’est le métavers. Certaines entreprises lèvent déjà des millions pour apporter leur griffe de luxe dans le ...

Vous avez effacé un fichier, un dossier par mégarde ? L’erreur qui fait souvent froid dans le dos. Il existe de nombreux logiciels de récupération de documents effacé. Nous allons testé aujourd&...

Jean-Noël Guérini, sénateur de groupe du Rassemblement Démocratique et Social Européen, questionne Cédric O, le secrétaire d’État du Numérique sur la problématique des Deepfakes. Le sénateur s’inquièt...

“Quand le coup de tonnerre éclate, il est trop tard pour se boucher les oreilles”, écrivait Sun Tzu, célèbre auteur de l’ouvrage « l’art de la guerre ». Anticiper, surtout sur le sujet des crises, c’e...

Les équipes de sécurité sont confrontées à un flux d’avertissements concernant, entre autres, les tentatives de connexion infructueuses, les éventuels courriers électroniques de phishing et les ...

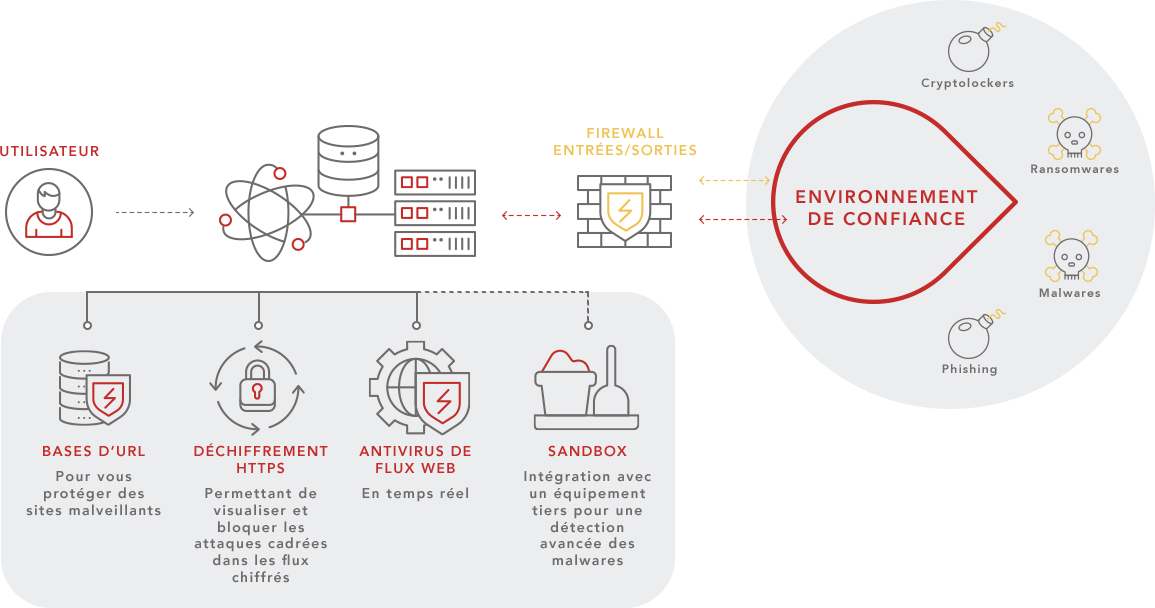

Si Firewall et Proxy sont assurément les 2 premiers piliers d’une stratégie de cybersécurité, ils ont 2 missions réellement différentes et il est important de laisser à chacun le soin de faire le trav...

La méthode la plus courante pour travailler avec des hackers éthiques est d’instaurer un système très encadré via un programme de Bug Bounty. Inutile de se voiler la face : partout dans le monde, les...

Quels facteurs influencent le délai de détection et de remédiation des fuites de données ? IBM fournit quelques éléments chiffrés. Vecteur d’intrusion initial, existence d’un plan de réponse automatis...

Nicolas Mayencourt, est le fondateur de Dreamlab, une société spécialisée dans la sécurité numérique. Il revient sur la récente multiplication des cyberattaques. En savoir plus Mots-clés : cybersécuri...

Le Digital Market Act prévoit d’obliger les principales plateformes de messagerie à l’interopérabilité. De nombreux experts et professionnels de la sécurité y voient une usine à gaz insurm...

Quelle demande pour les assurances cyber en Europe ? L’ENISA donne à voir le phénomène sous le prisme des OSE. Les OSE (opérateurs de services essentiels), insuffisamment informés sur les limites et l...

Ce guide vise à accompagner les organisations dans la conception et le déploiement de leurs stratégies de communication lors d’une attaque informatique. Face à une attaque, la technicité d’une crise c...

La progression du digital rime avec l’augmentation des cyberattaques. Dès lors, les entreprises recherchent de nouveaux talents pour assurer leur cybersécurité. Une véritable opportunité pour les sala...