Le ministère japonais de la Défense vient d’annoncer sur Twitter qu’il rejoindra officiellement les activités du Centre d’excellence coopératif pour la cyberdéfense (CCDCOE) de l&rsq...

Le département de la Justice américain vient de révéler qu’un certain James Zhong avait reconnu avoir volé plus de 50 000 bitcoins à la célèbre place de marché Silk Road en 2012. Il avait caché ...

OVHcloud organise aujourd’hui son événement EcoEx On Stage à l’Olympia (à suivre dès 17h par ici). La veille, l’hébergeur roubaisien avait convié la presse à une conférence pour présenter ses nouveaut...

« La Russie réactive ses trolls et ses bots avant les élections de mi-mandats de mardi », titre le New York Times : « Recorded Future et deux autres sociétés de recherche sur les réseaux sociaux, Grap...

Christian Gravel, secrétaire général du Comité interministériel de prévention de la délinquance et de la radicalisation (CIPDR), a confirmé le triplement des crédits consacrés à la vidéosurveillance, ...

« Nous avons interféré [dans les élections américaines, ndlr], nous interférons et nous continuerons à interférer. Soigneusement, précisément, chirurgicalement et à notre manière, comme nous savons le...

Dans un billet de blog publié le 1er Novembre, Dropbox annonce avoir subi une attaque de phishing sur ses dépôts de code mis en ligne sur GitHub. L’attaquant a pu récupérer une liste de quelques...

Dans un communiqué publié sur son site internet, l’entité européenne de TikTok reconnaît que des employés de l’entreprise basés en Chine mais aussi au Brésil, au Canada, en Israël, au Japon, en Malais...

Les cyberattaques ont été classées au cinquième rang des risques les plus importants en 2020, selon un rapport de World Economic Forum. Cette « industrie », qui affecte les particuliers, les instituti...

Souffrant de baisses d’effectifs, le fisc mise sur les nouvelles technologies pour maintenir ses résultats. Il n’hésite pas à recourir au datamining, mais également au webscrapping de registres offici...

Lockbit 3.0, le gang de rançongiciel russophone qui s’était attaqué à l’hôpital de Corbeil-Essonnes fin août, revendique une cyberattaque contre Thales, révèle France Info. Dans son commun...

Selon The Register, la Chine vient de publier un plan prévoyant la création d’un système unifié des données récoltées à tous les niveaux administratifs d’ici 2025. L’idée est de rassembler les million...

« Chaque jour, près de 8 000 personnes inscrites sur Facebook décèdent dans le monde », relève la CNIL, qui précise que « leurs pages sont laissées à l’abandon ou transformées en pages posthumes ». Or...

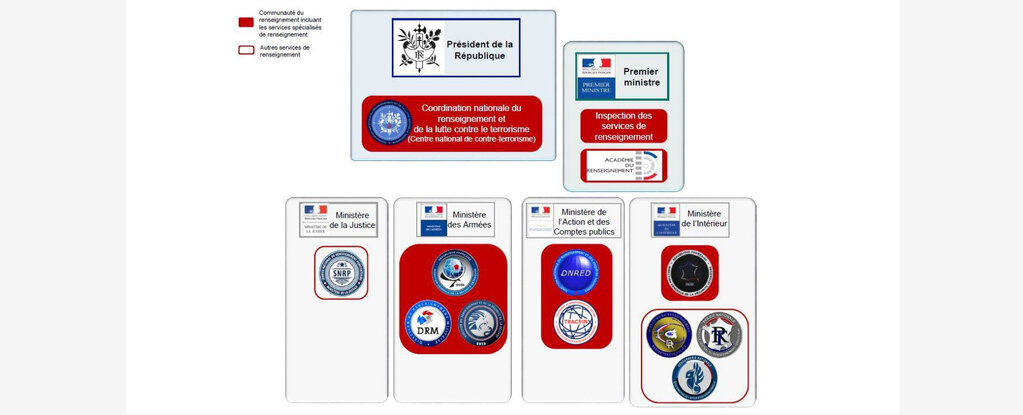

Dans son rapport annuel, la délégation parlementaire au renseignement (DPR) met l’accent sur la lutte contre la criminalité organisée et la nécessité pour les services d’institutionnaliser...

Alors que Brian Krebs évoquait récemment la disparition de centaines de milliers de faux comptes LinkedIn liés à de soi-disant employés d’Amazon et Apple, le réseau social des professionnels ann...