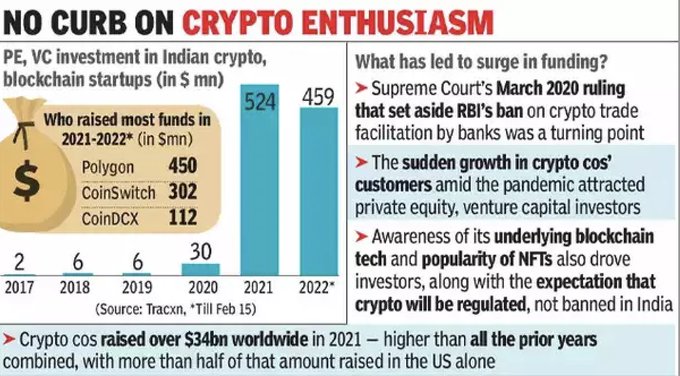

Funding in global and Indian crypto ventures hit a record hi .. Read more at: http://timesofindia.indiatimes.com/articleshow/89734050.cms?utm_content=bufferad4ed&utm_medium=social&utm_source=t...

Welcome to AI book reviews, a series of posts that explore the latest literature on artificial intelligence. As software and algorithms become an increasingly pervasive part of our lives, there’s grow...

Social media profiles with deepfake photos and AI-generated text fooled most participants in a study, even when there were obvious errors Social media profiles that contain telltale signs of fakery st...

In a recent ad for cryptocurrency exchange FTX, Tom Brady asks seemingly everyone in his contact list, “You in?” As in, are you going to join him in buying some crypto, and not, presumably, in being a...

Les données personnelles des salariés de la compagnie aérienne Transavia, filiale du groupe Air France-KLM, ont été dérobées lors d’une cyberattaque. Elles étaient stockées sur un serveur mal sé...

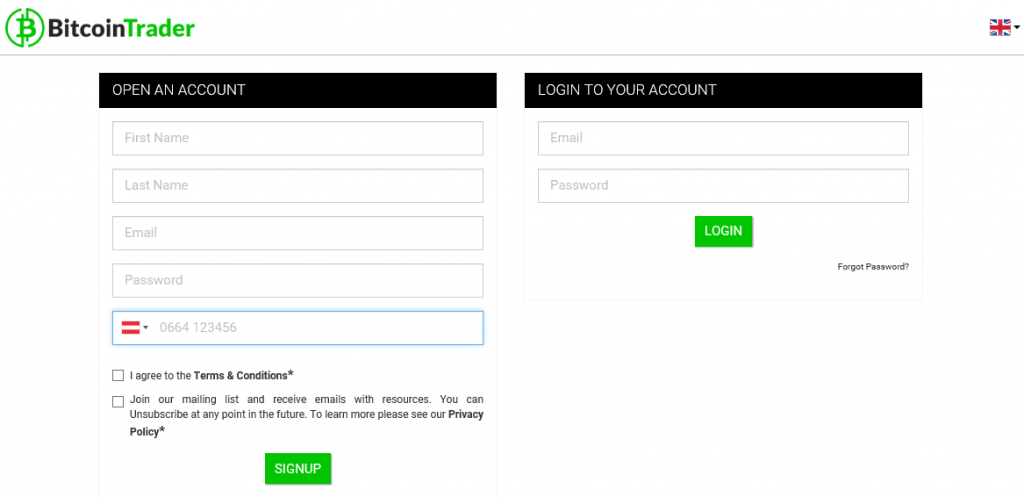

Bitcoin Trader est devenu très connu sur le marché crypto en raison de prétendre de générer beaucoup d’argent à ses utilisateurs. Mais est-ce que c’est vrai ou cela reste une arnaque comme pas mal d’a...

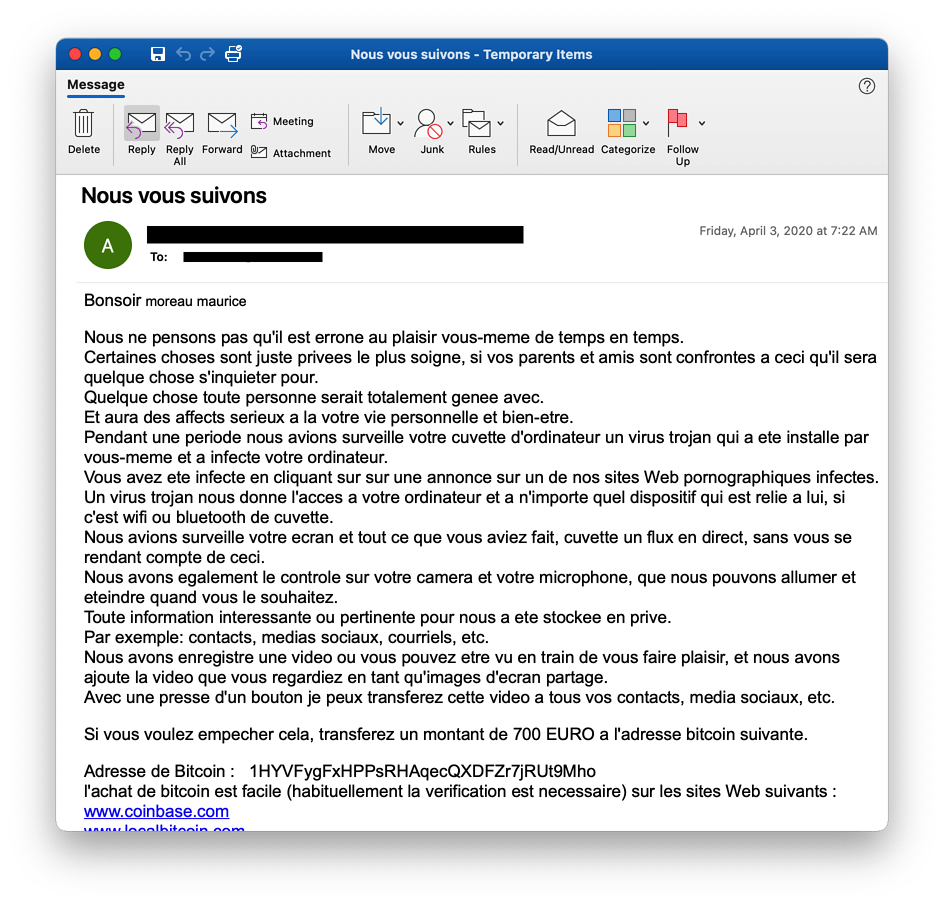

Des escrocs envoient des emails, affirmant détenir des enregistrements du destinataire lors de moments intimes, et menaçant de les rendre publics Les chercheurs d’Avast ont bloqué plus de 500 000 atta...

ReasonLabs cybersecurity researchers warned that the ‘Spider-Man: No Way Home’ illegal download on peer-to-peer sharing sites was infected with torrent malware. The team explained that the Spider-Man ...

Apprenez à créer un virus informatique en moins de 60 secondes: Presque tous les utilisateurs d’ordinateurs ou d’ordinateurs portables ont été confrontés à une attaque virale au moins une fois dans le...

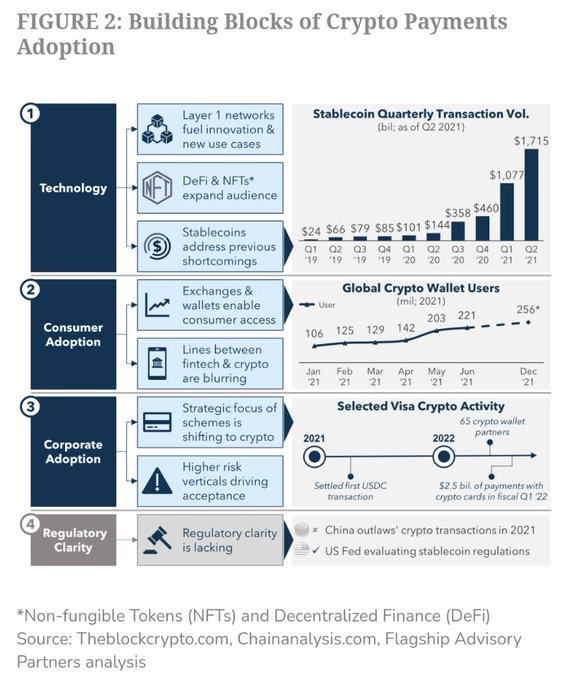

Crypto’s Evolution From a ‘Store Of Value’ to a ‘Medium Of Exchange’ Despite its recent dip, 2021 was a breakthrough year for crypto, with its market capitalization rising by 188% to reach ~$3 trillio...

AI image recognition interprets photographs to identify objects, places, etc. As it is subjected to machines for identification, artificial intelligence (AI) is becoming sophisticated. The greater the...

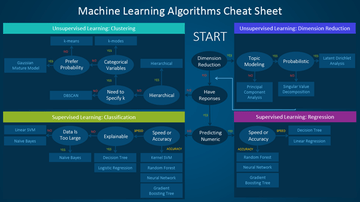

There’s no free lunch in machine learning. So, determining which algorithm to use depends on many factors from the type of problem at hand to the type of output you are looking for. This guide o...

Non-fungible tokens represent a step-change in online property rights and are key to the next stage of the internet. It’s striking how wide the cultural gulf has become between NFTs’ many vociferous s...

Many fear that artificial intelligence will be the end of humankind – here’s the truth according to experts. By now, most people around the world use some sort of AI-utilizing device that is integrate...

Rules governing the use of artificial intelligence across the EU will likely take over a year to be agreed upon. Last year, the European Commission drafted AI laws. While the US and China are set to d...