Major cyber attack against Australian Government In an urgent press conference called this morning in Canberra, Mr Morrison said the ongoing, « large-scale » hack was being executed by a “sophisticate...

Mafia assiège World of Warcraft Classic avec des bots Blizzard, l’éditeur de WoW, a banni 74 000 comptes de bots. mais peine à endiguer le phénomène, qui bouscule le fonctionnement même du jeu e...

La Cnil a publié sa stratégie de contrôle pour l’année 2020. En complément de ses travaux, elle va se focaliser sur trois points : les données de santé, la géolocalisation et les cookies. La Cni...

Hackers se volent entre eux : Les chercheurs de Cybereason Nocturnus ont mis à jour une campagne massive de piratage qui sort de l’ordinaire ! En effet, un groupe de cybercriminels volent les données ...

Europol démantèle un réseau de SIM-swap Europol, avec l’aide des forces de l’ordre européennes, a procédé à une série d’arrestations dans toute l’Europe pour réprimer les attaques pa...

Google supprime 106 extensions Google vient d’annoncer avoir supprimé 106 extensions Chrome épinglées pour avoir collecté de données sensibles de ses utilisateurs. Google continue son grand ména...

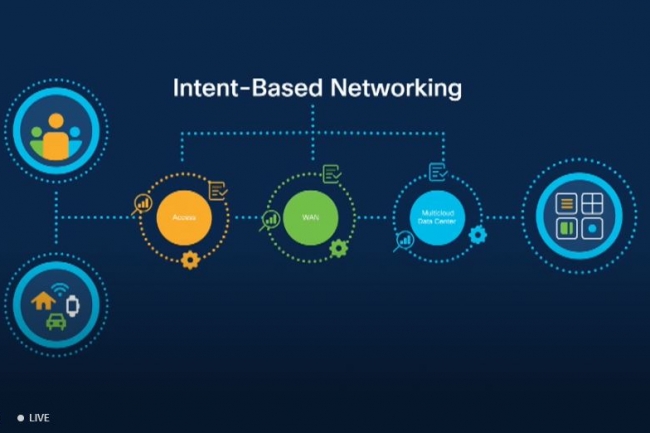

Cisco automatisation des réseaux Cisco a enrichi sa plate-forme de contrôle réseau DNA Center de nombreuses fonctionnalités, avec notamment des capacités d’analyse et de résolution de problèmes ...

Techniques dissimulation Hackers Installation de logiciels et de drivers vulnérables, chiffrement local, tunneling DNS, chevaux de Troie… Ces cyberespions, qui sont probablement d’origine russe, jouen...

Bilan post confinement avec Cisco Si les huit semaines qui ont gelé une partie des activités en France semblent déjà loin, il n’est pas inutile de revenir avec Cisco France sur cette période qui...

C ybersecurity researchers have found a new ransomware called Thanos. This ransomware is being popularly advertised in the underground market as Ransomware-as-a-service (RaaS) tool. Another reason beh...

Le ministère de la Justice américaine a communiqué le rapport de l’enquête interne de la CIA sur la fuite Vault 7, révélée par Wikileaks en 2017. Il conclut que l’unité qui développait les...

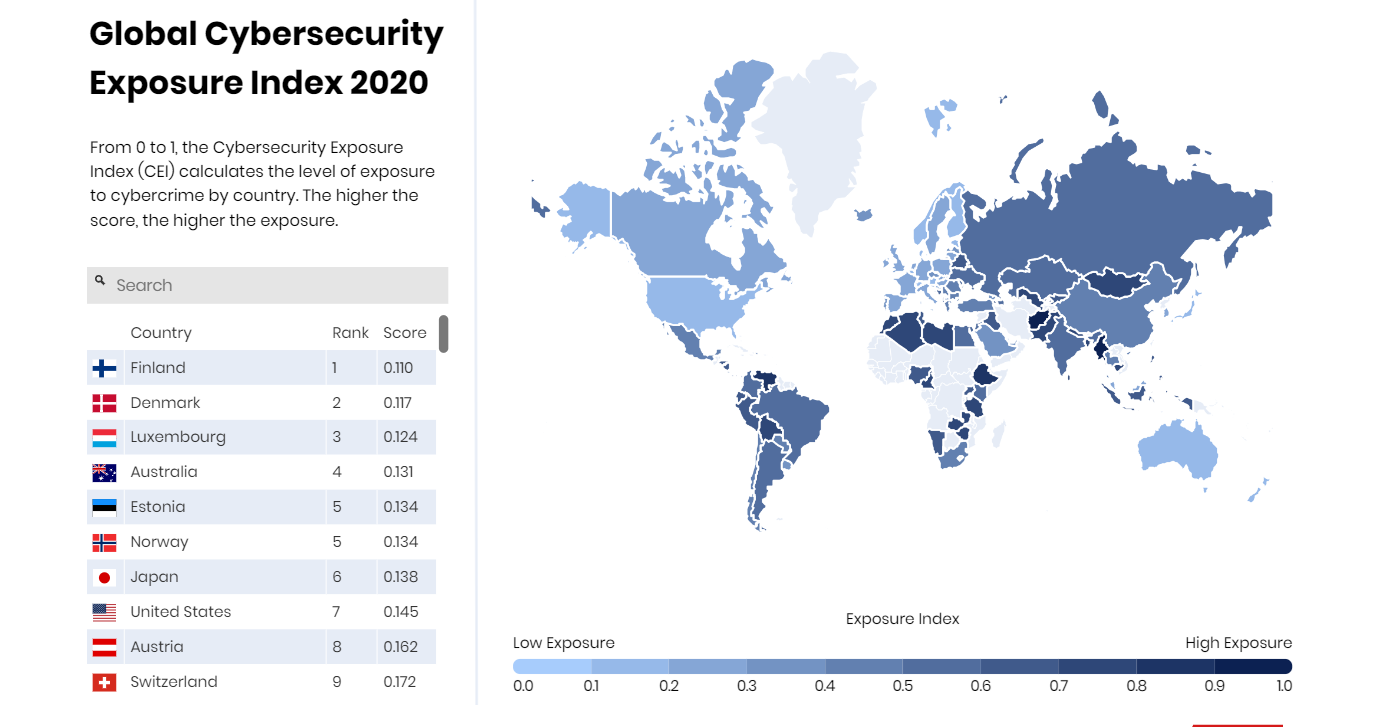

A new survey by password security resource PasswordManagers.co revealed the countries that are most and least exposed to cyberattacks. The survey “Cybersecurity Exposure Index (CEI) 2020” analyzed and...

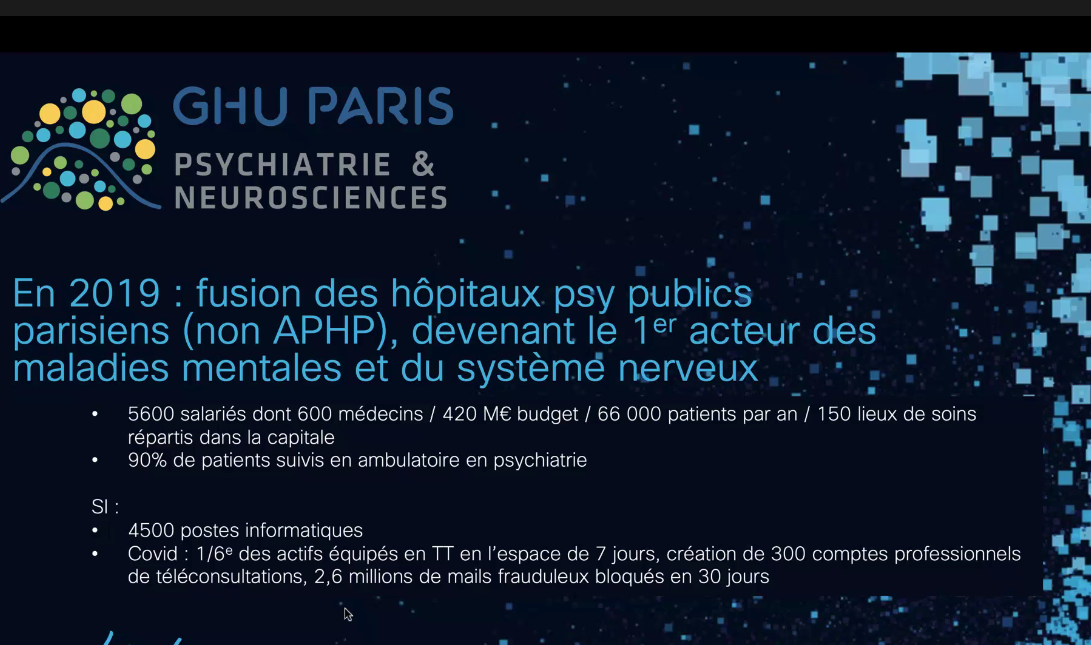

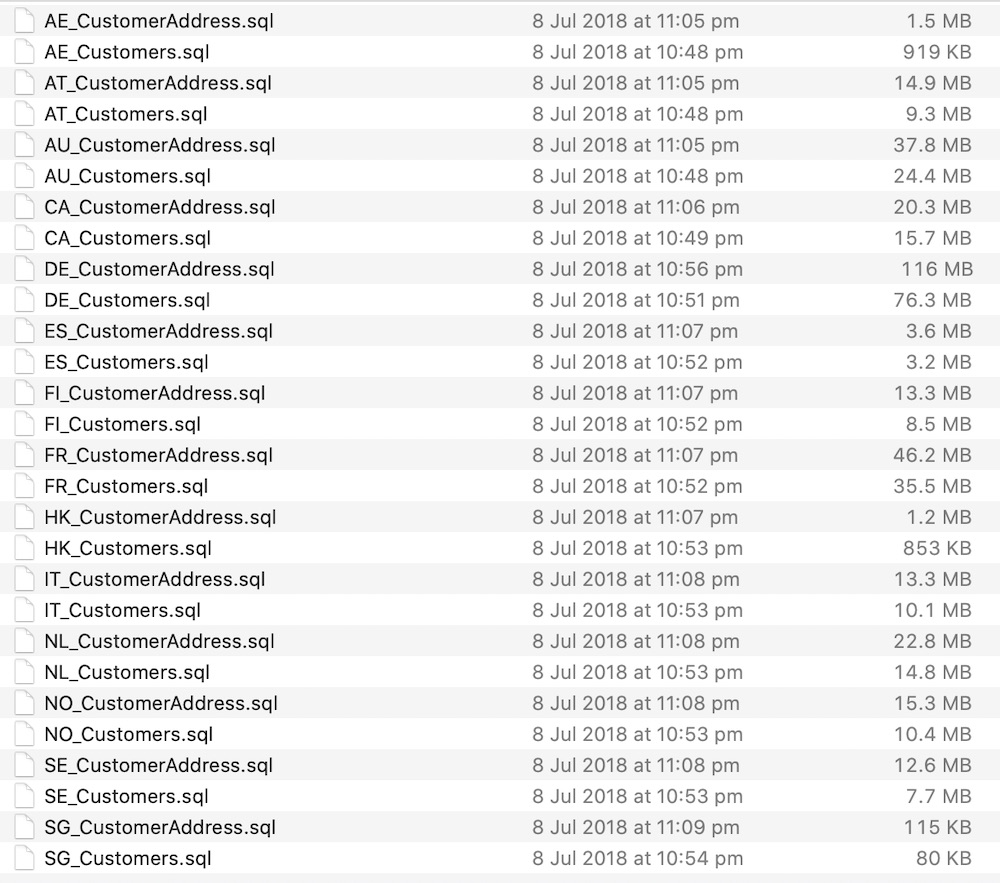

Food delivery firm Foodora is a victim of a data breach that exposed more than 727,000 customers’ details from 14 countries across Europe including France, Finland, Austria, Spain, and Italy. The expo...

Un groupe de 6 employés d’eBay, mené par le directeur de la sécurité de l’entreprise, ont lancé une campagne de harcèlement hallucinante contre un couple de quinquagénaires. Ils leur repro...

La banque postale sud-africaine s’est fait dérober son information la plus critique : la clé maîtresse, qui permet de déchiffrer et de modifier toutes sortes d’opérations. À cause de cette...