P rivacy is the new security: This is borne out by the increasing public awareness of privacy issues and violations. This, in turn, is reflected in our legislation. Businesses around the world are fee...

Many employees at businesses worldwide have been forced to work from home because of COVID-19 related social distancing mandates. The security of employee home networks, and of the devices connected t...

breachstortion / sextorsionSextortion again – but with « we hacked your website and stole all your data » instead of « we hacked your webcam and made a video ». Sextortion, also known as “porn s...

Podcast Episode 8: Industrial Cybersecurity – From HVAC Systems to Conveyor Belts Tripwire’s General Manager of Industrial Cybersecurity, Kristen Poulos, discusses the risks that come with the increas...

Old GTP protocol vulnerabilities will also impact future 5G networks Source : Old GTP protocol vulnerabilities will also impact future 5G networks Mots-clés : cybersécurité, sécurité informatique, pro...

Master key stolen Postbank says employees printed its master key at one of its data centers and then used it to steal $3.2 million. Source : South African bank to replace 12m cards after employees sto...

Introduction In our previous blog post, we demonstrated how the SMBGhost bug (CVE-2020-0796) can be exploited for local privilege escalation. A brief reminder: CVE-2020-0796, also known as “SMBGhost”,...

COVID-19 has heightened the emphasis on cybersecurity issues. But as people slowly make their way back to the workplace, there is also a shift surrounding the protection of data. Cybersecurity is vita...

Get the inside scoop on GReAT, Kaspersky’s Global Research and Analysis team, which works on uncovering APTs, cyber-espionage campaigns, major malware, ransomware and underground cyber-criminal trends...

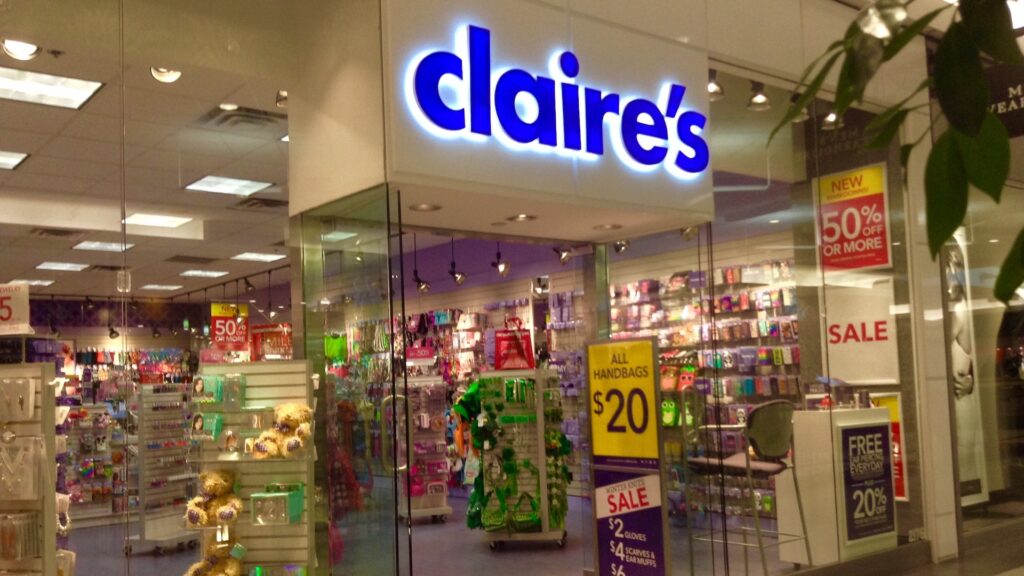

Pendant 5 jours, des cybercriminels ont récupéré les données des cartes bancaires utilisées pour les achats sur la plateforme d’e-commerce de Claire’s. Source : Des malfaiteurs ont modifié...

For many of us, the last few months have drastically increased our reliance on mobile capabilities. Through the increased use of corporate mobile apps, virtual private networks (VPNs), hot spots and m...

Vous pensiez que si une fuite de données ne durait qu’une semaine, il y avait peu de chance pour que des cybercriminels mettent la main dessus ? Ce test de Comparitech suggère le contraire. Sour...

Un groupe de cybercriminels menace de s’en prendre à la réputation de ses victimes si elles ne paient pas leur demande de rançon en bitcoin. Seulement, ils ne fournissent pas de preuve de leurs ...

New research from consumer advocacy organization Which? revealed that more than 100,000 wireless security cameras installed in U.K. homes and businesses are vulnerable to cyber threats. Security camer...

Les failles du protocole GTP (GPRS Tunneling Protocol, en anglais) affectent les réseaux mobiles et 5G mettant en danger les équipements industriels, les maisons intelligentes et les infrastructures u...