Snap announced Monday it’s rolling out an OpenAI-powered chatbot named My AI to its Snapchat+ subscribers. The chatbot, based on similar technology that underpins Microsoft’s Bing AI, can recommend gi...

There are growing fears around the impact automation could have on jobs, but there’s been much less focus on how it could impact unpaid labor. New research suggests close to half of the time-consuming...

In recent years, video streaming has become an integral part of global entertainment. From Netflix and Amazon Prime to HBO Max and Apple TV, consumers today have many choices when it comes to streamin...

Les utilisateurs de Telegram ont commencé il y a peu à rencontrer plusieurs astuces de piratage sur l’application de messagerie instantanée Telegram. L’arnaque commence généralement par un contact qui...

En 2018, la CNIL a mené une série de contrôles portant sur le traitement des données personnelles des adhérents de plusieurs organisations syndicales de salariés. À cette occasion, des difficultés dan...

Vous soupçonnez votre conjoint d’infidélité ? Vous souhaitez vous protéger du cyber-espionnage ? Vous voulez savoir comment certaines personnes espionnent illégalement leurs conjoints ? De nombreuses ...

QU’EST-CE QUE LE SKIMMING ? Si le skimming est connu comme une activité agréable pratiquée sur la plage, c’est également le terme utilisé pour les arnaques à la carte bancaire. Cette fraude à la...

Quels challenges ChatGPT crée-t-il pour les législateurs européens, qui travaillent depuis plusieurs mois à un règlement sur l’intelligence artificielle ? Dans un article de l’Internet Policy Review, ...

Motherboard est parvenu à accéder aux détails du compte bancaire de l’un de ses journalistes en utilisant une IA simulant sa voix, lui permettant d’accéder au solde de ses comptes, ainsi q...

Le 20 mars, Twitter mettra fin au SMS pour l’authentification à deux facteurs chez les utilisateurs gratuits. Pas de panique, car on peut remplacer cette méthode par une autre, facilement. Officiellem...

The companies touting new chat-based artificial-intelligence systems are running a massive experiment—and we are the test subjects. In this experiment, Microsoft , OpenAI and others are rolling out on...

Source https://www.nytimes.com/2023/02/26/technology/ai-chatbot-information-truth.html Mots-clés : cybersécurité, sécurité informatique, protection des données, menaces cybernétiques, veille cyber, an...

While a picture might speak a thousand words, it only takes a few words in a text box to generate a picture these days, one that might even be considered top notch artwork. Artificial intelligence (AI...

To understand the secret of France’s entrepreneurial boom, take a close look at state bank Bpifrance, an economic beast whose tentacles reach into every corner of this nation’s innovation ecosystem. B...

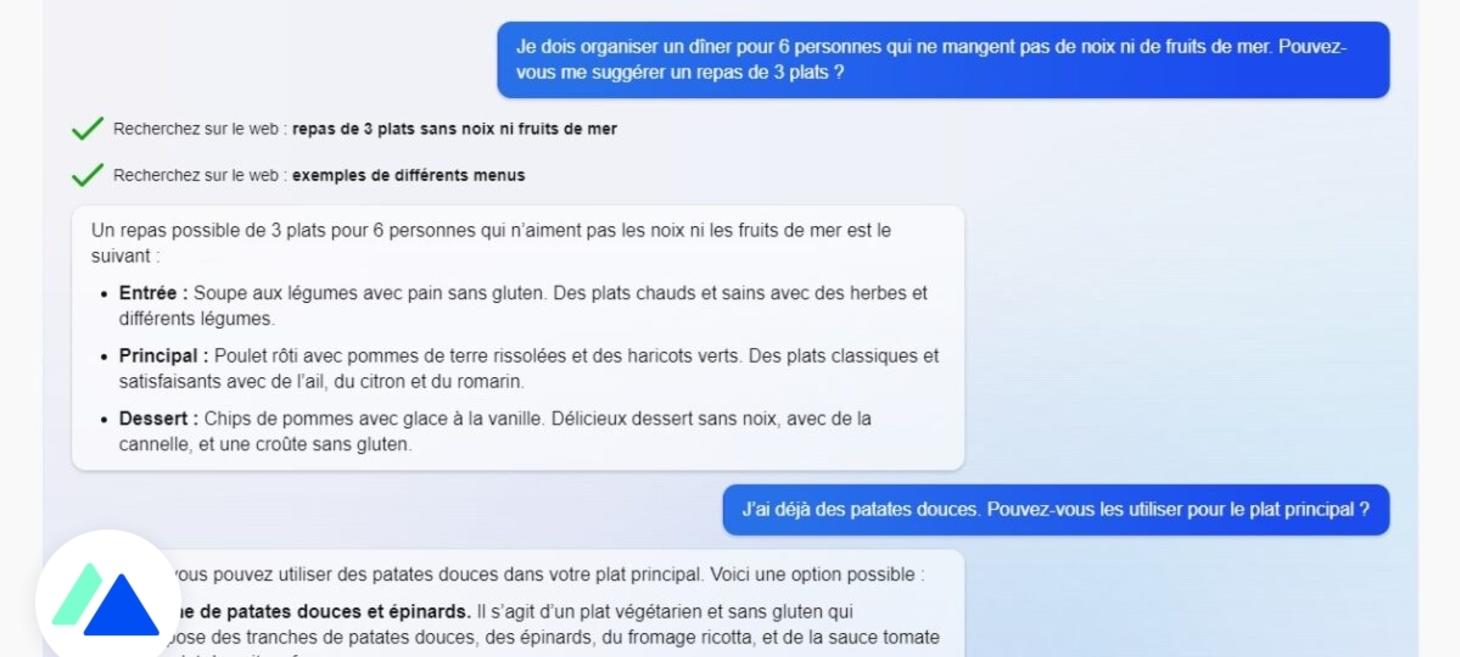

Comment accéder plus vite au nouveau Bing ? Où en est Microsoft dans le déploiement ? Quelles sont les alternatives ? On répond à toutes ces questions. Début février, Microsoft a présenté son nouveau...