Choisissez TISAX®, pour certifier la sécurité de l’information et assurer la cybersécurité pour l’automobile, avec les auditeurs de Bureau Veritas. LA GESTION DE LA SÉCURITÉ DE L’INFORMATI...

https://www.ft.com/content/6078bcdd-3a83-4db7-9d12-582a58ce203b Mots-clés : cybersécurité, sécurité informatique, protection des données, menaces cybernétiques, veille cyber, analyse de vulnérabilités...

There is always a chance that the information you hear or read may not be accurate, whether it comes from a physical newspaper or magazine, an internet source, or the radio. False information has exis...

These assistants won’t just ease the workload, they’ll unleash a wave of entrepreneurship. ROBERT SOLOW, THE Nobel Prize–winning economist, famously said in 1987 that you can see the computer revoluti...

This may be the year when artificial intelligence transforms daily life. So said Brad Smith, president and vice chairman of Microsoft, at a Vatican-organised event on AI last week. But Smith’s stateme...

Une enquête du magazine américain Time révèle que les travailleurs kényans qui ont entraîné ChatGPT pour qu’il soit plus éthique ont été payés moins de 2 dollars de l’heure. Si les grands ...

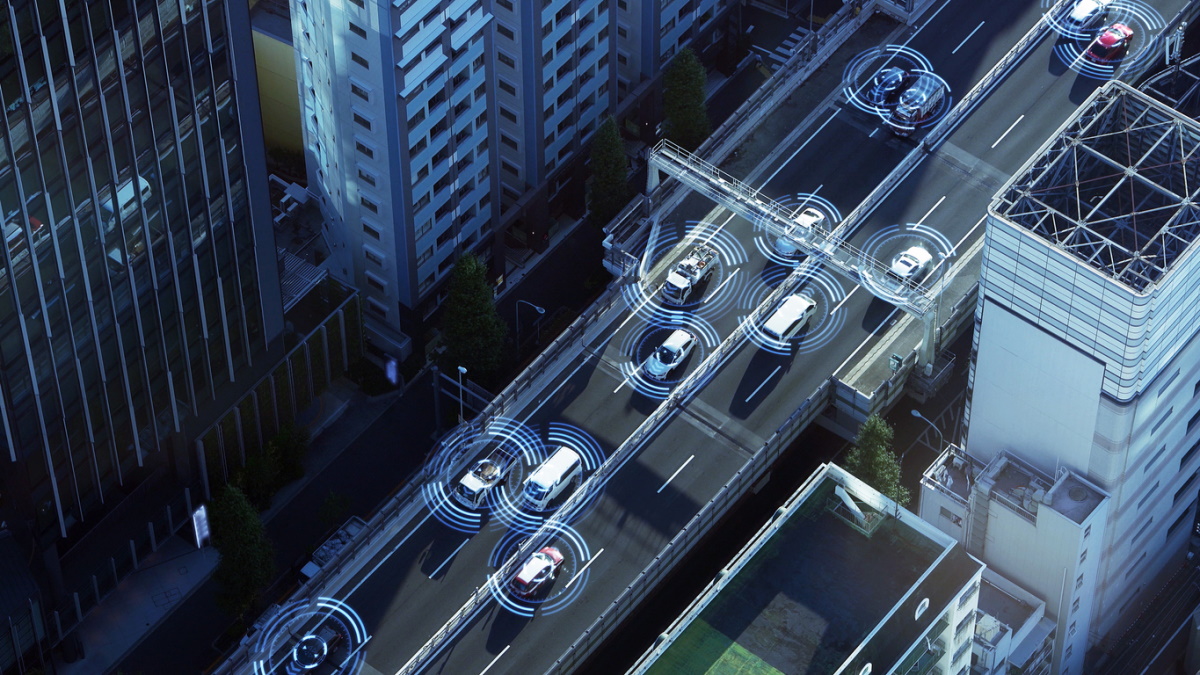

« La personne sur le siège conducteur n’y est assise que pour des raisons légales. Il ne fait rien. La voiture conduit elle-même » clamait Tesla dans une vidéo de promotion publiée en 2016. Mais...

Wekiwi montre l’exemple de ce qu’il ne faut pas faire sur la gestion des mots de passe. Lors d’un renouvellement, le nouveau est envoyé en clair par email. Pire : le service client nous l’a ressorti s...

sur la piste de ski au Mall of the Emirates ? Vous allez vite vous réchauffer en apprenant qu’un hacker est passé par la Dubaï Civil Aviation Authority. Un hacker, du nom de OCP (rien à voir avec Robo...

Les cybercriminels peuvent démarrer des voitures à distance et accéder à des données personnelles. L’industrie doit renforcer la cybersécurité. Les véhicules intelligents sont exposés au risque de cyb...

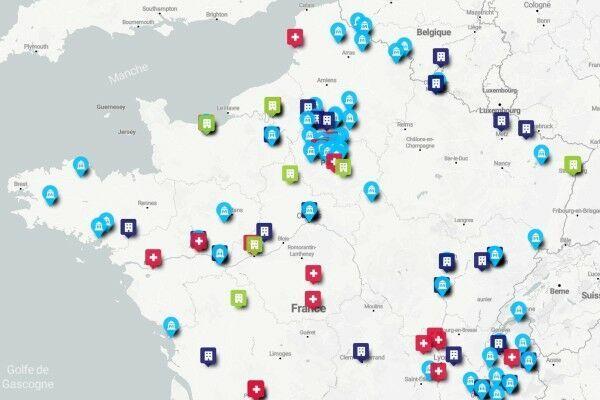

L’association Déclic a mis en ligne une carte interactive représentant toutes les collectivités et administrations publiques locales victimes d’actes de cybermalveillance depuis 2019. De q...

La Black Hat Europe a donné lieu à la présentation d’une vulnérabilité permettant de détourner plusieurs antivirus pour en faire des wipers. Et si les meilleurs malwares étaient… les antivirus ? Il y ...

La norme de sécurité des données de l’industrie des cartes de paiement (PCI DSS) est exigée par le contrat pour ceux qui traitent les données des titulaires de cartes, que vous soyez une start-up ou u...

L’audit de sécurité est un diagnostic de l’état de sécurité de votre système d’information pour en révéler d’éventuels failles ou dysfonctionnements qui pourraient compromettre vos activités. Faire ré...

Getty Images is suing Stability AI, creators of popular AI art tool Stable Diffusion, over alleged copyright violation. In a press statement shared with The Verge, the stock photo company said it beli...