Attaques répétées visant les grands groupes comme les ETI et PME. Vols massifs de données de particuliers. Professionnalisation du cybercrime. Escalade de la cyberguerre…La cybersécurité est dev...

Jamais ce patron de PME n’aurait imaginé payer une rançon en bitcoins à des criminels masqués derrière un écran d’ordinateur. Quelques heures après avoir constaté la paralysie totale d&rsq...

Une cyberattaque de votre site Internet peut avoir de multiples conséquences sur votre activité : arrêt de services, pertes financières, vol d’informations, pertes de confiance et de crédibilité, coût...

Vous avez remarqué une activité suspecte sur votre compte de messagerie ? Vos contacts vous indiquent avoir reçu un message de votre part alors que vous n’en êtes pas l’auteur/l’émetteur ? Il s’agit p...

Apple, Google et Microsoft s’unissent pour précipiter la fin des mots de passe Les trois acteurs veulent faciliter l’adoption d’une méthode universelle de connexion sans mot de passe basée sur l...

Hacker un satellite ? Ce n’est pas encore à la portée de tous, mais avec la multiplication des engins en orbite, les risques se sont nettement accrus ces dernières années. Conscients de la potentielle...

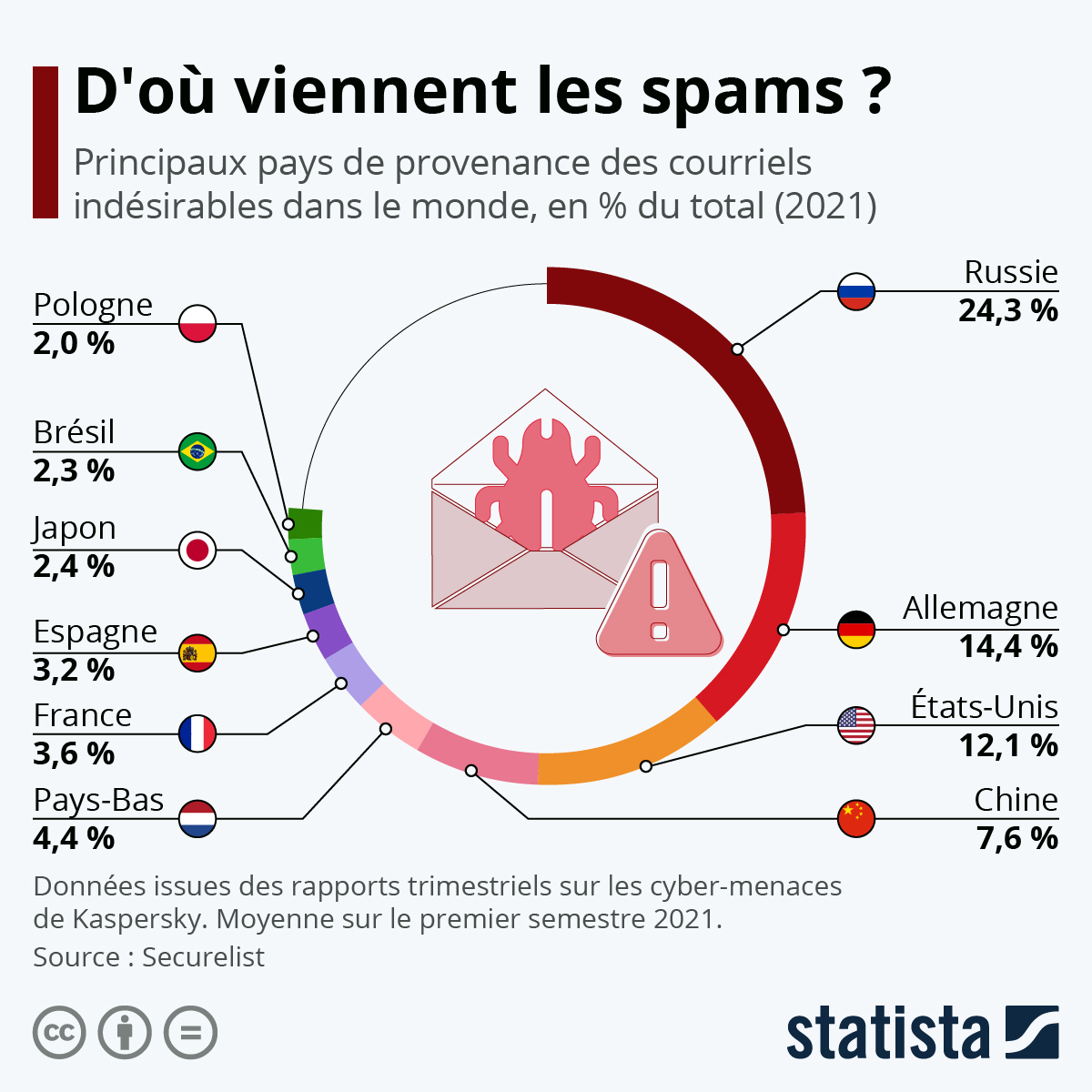

Les spams envahissent inlassablement nos boîtes mails. Ils représentent près la moitié de la totalité des courriels envoyés dans le monde et après un déclin prolongé, leur part dans le trafic mondial ...

Le contrôle interne a pour objectif d’optimiser la réalisation des opérations, de fiabiliser les informations financières et de respecter les lois et réglementations en vigueur. Le système d’informati...

Nous vous parlons régulièrement de la biométrie. Comme elle est présente dans de nombreuses circonstances de notre vie (informatique ou pas), il serait grand temps de mettre les points sur les « i » e...

En 2026, 25 % de l’humanité passera une heure par jour dans cette nouvelle bulle numérique qu’est le métavers. Certaines entreprises lèvent déjà des millions pour apporter leur griffe de luxe dans le ...

Vous avez effacé un fichier, un dossier par mégarde ? L’erreur qui fait souvent froid dans le dos. Il existe de nombreux logiciels de récupération de documents effacé. Nous allons testé aujourd&...

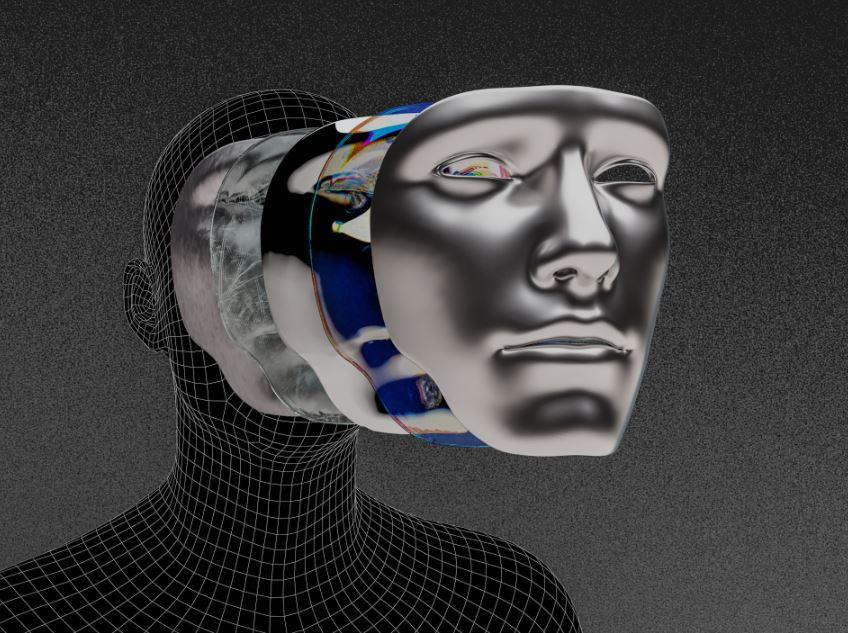

Jean-Noël Guérini, sénateur de groupe du Rassemblement Démocratique et Social Européen, questionne Cédric O, le secrétaire d’État du Numérique sur la problématique des Deepfakes. Le sénateur s’inquièt...

“Quand le coup de tonnerre éclate, il est trop tard pour se boucher les oreilles”, écrivait Sun Tzu, célèbre auteur de l’ouvrage « l’art de la guerre ». Anticiper, surtout sur le sujet des crises, c’e...

Les équipes de sécurité sont confrontées à un flux d’avertissements concernant, entre autres, les tentatives de connexion infructueuses, les éventuels courriers électroniques de phishing et les ...

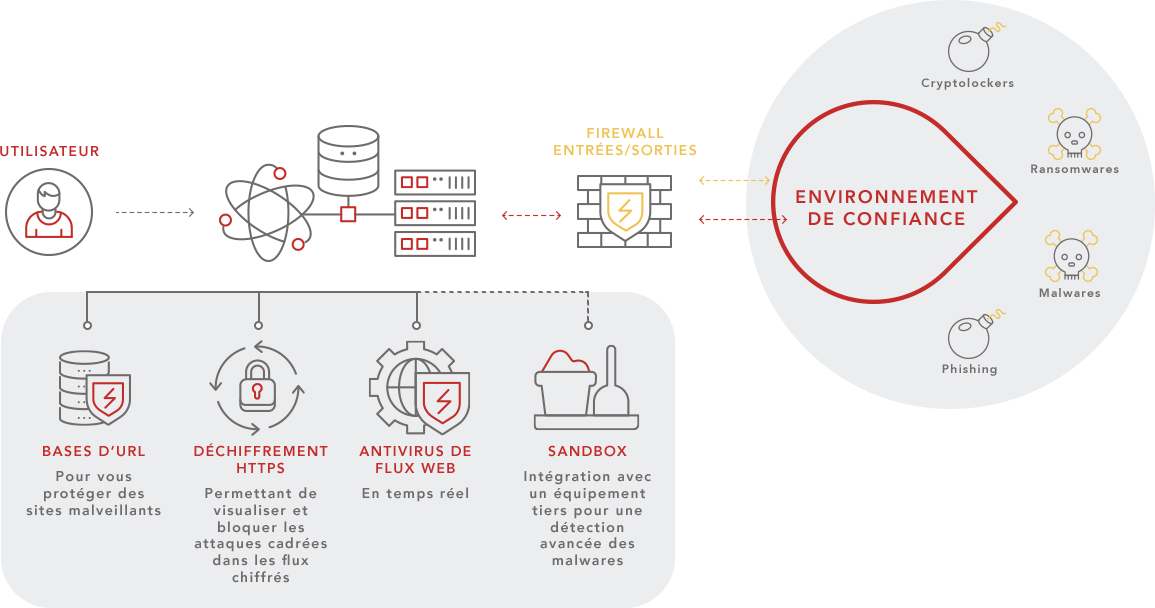

Si Firewall et Proxy sont assurément les 2 premiers piliers d’une stratégie de cybersécurité, ils ont 2 missions réellement différentes et il est important de laisser à chacun le soin de faire le trav...