Lorsque l’on se penche sur les principales structures qui entrent en jeu pour garantir la sécurité des réseaux informatiques, il peut être difficile de s’y retrouver. NOC, MOC, SOC : comment comprendr...

La Russie n’a pas attendu la guerre en Ukraine pour contrôler, surveiller et censurer Internet. Une enquête du New York Times montre cela dit que le pays en profite pour développer un écosystème...

As climate change makes weather more unpredictable and extreme, we need more reliable forecasts to help us prepare and prevent disasters. Today, meteorologists use massive computer simulations to make...

WASHINGTON — Members of Congress want to regulate artificial intelligence, and Big Tech is watching — and lobbying. Senate Majority Leader Charles E. Schumer (D-N.Y.) launched a major push on AI regu...

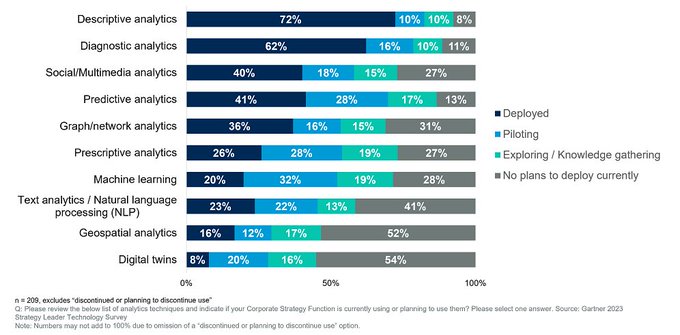

A new survey conducted by Gartner has revealed that as many as 79% of global corporate strategists see AI, analytics and automation as critical drivers for success over the next two years. Conducted b...

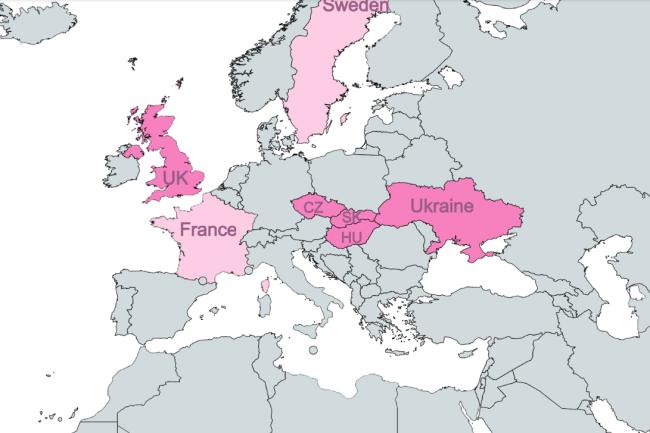

Des chercheurs ont détecté une campagne contre les ambassades européennes. Un groupe APT chinois est pointé du doigt en se servant de la technique de HTML Smuggling. Selon un rapport de Check Point Re...

Le Sénat a adopté à l’unanimité, en première lecture, le projet de loi pour « sécuriser » Internet. Cela entend de lutter contre l’accès des enfants aux sites pornographiques et de mettre en place pou...

Parmi les tendances relevées au premier trimestre de cette année, les attaquants utilisent des stratégies d’ingénierie sociale basées sur les navigateurs web pour mener des attaques d’hameçonnage. Les...

Notre chroniqueur Michel Juvin revient sur ses derniers échanges avec ses pairs pour essayer de dresser le portrait d’un Expert Cyber qui change de stature dans l’organisation. Dans une ode à son méti...

Un nouveau Top 10 émerge chez l’OWASP. Il est dédié aux grands modèles de langage (LLM). Comment se présente le « premier jet » ? « Confiance excessive dans le contenu généré ». C’est l’une des vulnér...

Les banques centrales française et allemande tirent un premier bilan de leur projet Leap axé sur la cryptographie post-quantique. Qu’implique la mise en œuvre de la cryptographie post-quantique dans l...

Les révélations d’Edward Snowden concernant la surveillance massive et indiscriminée ont 10 ans. Quel impact sur des lois de protection de données ? Edward Snowden a été un agent de la CIA (Central In...

La voie royale des criminels demeure le vol et l’usurpation d’identifiants, il est donc urgent que les entreprises se dotent d’une solution de gestion de la sécurité des identités. Cette dernière est ...

Pour aider à mesurer la préparation aux crises cyber, l’ANSSI partage un outil d’autoévaluation. Cet outil est basé sur la collection de guide « Gestion de crise cyber ». Il permet à chaque organisati...

Le Parlement européen a adopté sa position de négociation sur l’AI Act. Et adressé, en parallèle, un avertissement à la France à propos de la « loi JO ». Que penser de la « loi JO » récemment promulgu...