The metaverse branch of the fast-fashion chain Forever21 is an assault on the senses. You — as an avatar — enter past a bank of adoring fans and photographers, as though a Hollywood A-lister. You then...

It’s not just your face that can be convincingly replicated by a deepfake. It’s also your voice — quite easily as journalist Chloe Beltman found: Given the complexities of speech synthesis, it’s quite...

Certains symptômes sur votre messagerie orange.fr vous laissent penser que vous êtes victime d’un pirate. Nous vous invitons à effectuer quelques vérifications, avant de conclure au piratage de ...

Notre plateforme et les informations de nos utilisateurs sont en sécurité, mais il peut arriver qu’une violation sur d’autres services permette à quelqu’un d’accéder à votre co...

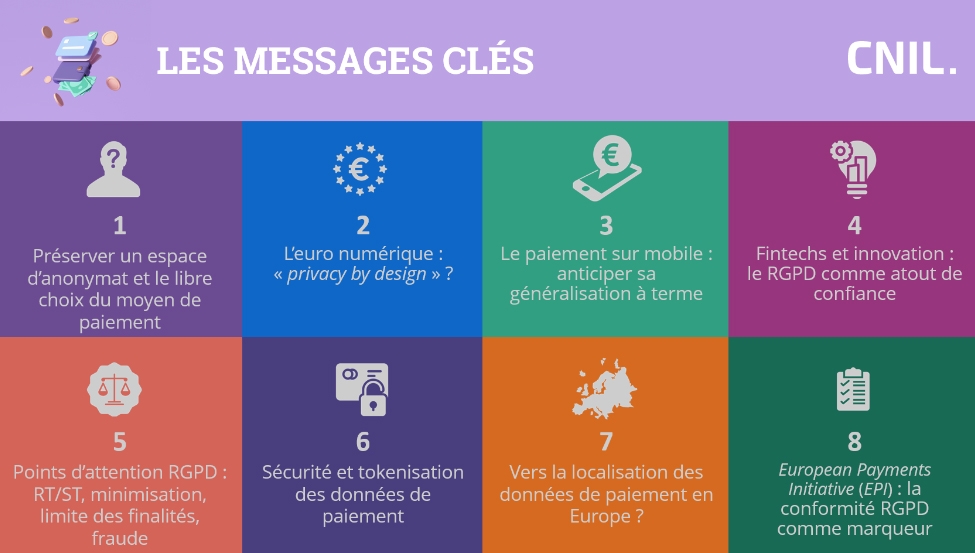

Des transformations économiques face aux enjeux pour la vie privée Recours accru au paiement sans contact, recul de l’usage des espèces, euro numérique, transferts entre particuliers… Dans l’univers d...

Depuis l’arrivée des smartphones, l’espionnage s’est véritablement démocratisé. Il est désormais très facile de trouver un logiciel d’espionnage. Mais comme pour tout logiciel ou application, on peut ...

C’est une distribution basée sur Ubuntu LTS 12.04 et configuré pour ressembler à Windows. Dans le but que les personnes qui entrent dans notre cyber ne se sentent pas comme des rats de laboratoi...

Microsoft’s Azure and Research teams are working together to build a new AI infrastructure service, codenamed « Singularity. » The Singularity team is working to build what Microsoft describes i...

A new research project has found that the discretionary decisions made by human bank managers can be replicated by machine learning systems to an accuracy of more than 95%. Using the same data availab...

NFIs could be the next step for NFTs and ASM’s Artificial Intelligence Football Association could be P2E gaming’s next breakout project. Nonfungible tokens (NFTs) have been largely acquired as proof-o...

Artificial intelligence shouldn’t have to be activated through a « big red button » that delivers opaque results that everyone hopes is the final word on a given question. Rather, it should be u...

Walmart Global Tech India developed applications to improve customer satisfaction and employee efficiency during the pandemic. Online orders skyrocketed at Walmart, the largest retailer in the US, whe...

The science fiction trope of artificial intelligence (AI) going against human beings has been creeping into real life, with some businesses engaged in « robo firings ». AI ethics experts said firing w...

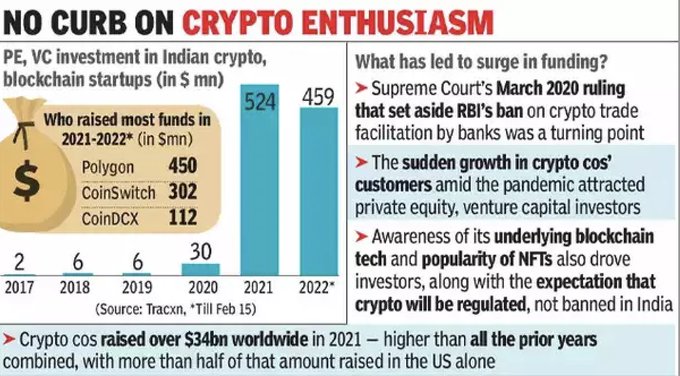

Funding in global and Indian crypto ventures hit a record hi .. Read more at: http://timesofindia.indiatimes.com/articleshow/89734050.cms?utm_content=bufferad4ed&utm_medium=social&utm_source=t...

Welcome to AI book reviews, a series of posts that explore the latest literature on artificial intelligence. As software and algorithms become an increasingly pervasive part of our lives, there’s grow...