Un chercheur a trouvé un moyen d’insérer du code malveillant en lieu et place du numéro de contact que cet accessoire peut diffuser à celui qui le trouve. Version high-tech du porte-clés siffleur, l’A...

La protection des données personnelles n’est visiblement pas la priorité de la police judiciaire. À l’issue de contrôles effectués en 2019, la CNIL a constaté une série de manquements concernant le tr...

Des centaines d’applications vérolées sur Google Play souscrivaient des services SMS Premium pour 30 euros par mois. Un nouveau cheval de Troie se diffuse massivement auprès des utilisateurs Android. ...

We’ve searched the Thinkers360 Content Library to pick out 50 podcasts on business and technology from Thinkers360 member thought leaders. Here’s our picks (listed in alphabetical order) with direct l...

Reinforcement learning (RL) is a field of machine learning (ML) that involves training ML models to make a sequence of intelligent decisions to complete a task (such as robotic locomotion, playing vid...

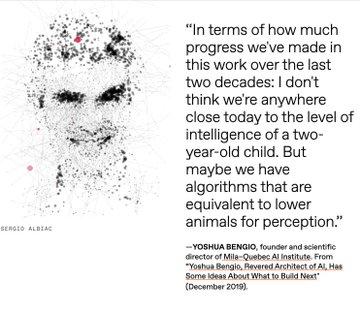

AI Experts Speak: Memorable Quotes from Spectrum’s AI Coverage Hear from the many AI luminaries whom we’ve interviewed over the years If you’ve seen IEEE Spectrum‘s October 20...

Financial technology, colloquially referred to as “fintech,” is accelerating financial inclusion in sub-Saharan Africa—a region that traditionally suffers from limited access to formal financial servi...

This article is part of our series that explores the business of artificial intelligence Why would you need a robot with a ten-inch screen, camera, sensors, and a bunch of other gadgets to go around y...

Les coordonnées de nombreux clients d’extrême droite ont été exposées publiquement suite à un piratage massif de l’hébergeur Epik. Certains ont été les auteurs de discours haineux et violents, faisant...

Significant Cyber Attacks from 2006-2020, by Country Committing a cyber crime can have serious consequences. In the U.S., a cyber criminal can receive up to 20 years in prison for hacking into a gover...

Facebook veut remplacer les smartphones (et ainsi freiner le pouvoir d’Apple) Andrew « Boz » Bosworth, qui a récemment été promu directeur de la technologie chez Facebook, confirme dans une interview ...

Une entreprise de minage de bitcoins achète une centrale au charbon pour alimenter ses opérations Le minage des cryptomonnaies demande énormément de ressources informatiques pour la vérification (le c...

Amazon Astro : un produit « absurde », et dangereux pour votre vie privée, selon ses développeurs Selon des fuites internes, cet appareil domestique ne serait techniquement pas encore fiable et représ...

As more AI-driven healthcare products are brought to market, how can regulators keep pace with this rapidly evolving technology? Artificial intelligence (AI) is becoming a force to be reckoned with in...

Deep learning, neural networks, imitation games—what does any of this have to do with teaching computers to “learn”? Machine learning is the process by which computer programs grow from experience. Th...