Un rapport du CREST met en évidence les actions visant à améliorer la diversité des sexes dans le secteur de la cybersécurité Selon ce rapport, les écoles, l’industrie et les recruteurs devraien...

Les comptes bannis diffusaient de la propagande au profit des pouvoirs locaux sur le réseau social. Des trois réseaux de propagande, le plus important était celui basé en Chine. Twitter a déclaré qu&r...

X-Force Incident Response and Intelligence Services (IRIS) has responded to multiple security incidents where multifactor authentication (MFA) was not implemented—but where implementing MFA might have...

Le Citizen Lab a révélé l’existence du groupe de hackers mercenaires Dark Basin. Alimenté par une entreprise indienne, il s’est attaqué à des centaines de victimes : journalistes, dirigean...

Des cybercriminels ont caché un rançongiciel dans un outil censé lever le chiffrement du rançongiciel StopDjvu. Source : Au lieu de décrypter les données touchées par le rançongiciel, cet outil enfonc...

Le rançongiciel Avaddon, apparu au début du mois de juin 2020, fait l’objet de campagnes d’email massives. Les victimes devront se connecter à un site de paiement si elles veulent retrouve...

Facebook a enfin coincé un pédophile récidiviste qui se cachait sur sa plateforme. Mais pour y parvenir elle a dû participer au développement d’un outil de hacking pour un logiciel tiers, qu&rsq...

Un chercheur français de Evina a découvert une nouvelle famille de logiciels malveillants sur Android, surnommé SpyddenApp, capable de lancer 6 comportements malveillants en simultané. [Lire la suite]...

La grande majorité des outils de visioconférence du marché ne sont pas chiffrés de bout en bout. Qu’est-ce que cela signifie ? Et est-ce préoccupant ? Cela signifie qu’à un moment donné, l’éditeur de ...

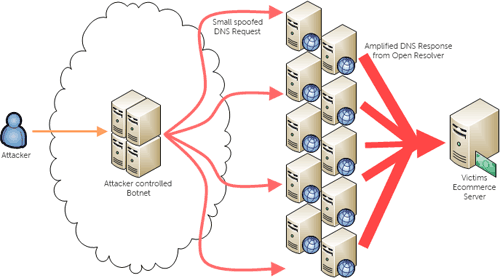

EfficientIP dévoile les résultats de son rapport 2020 sur la menace globale DNS. Publié chaque année, ce rapport mené en collaboration avec la société d’intelligence économique International Data Corp...

Le géant américain espère que cette année permettra aux instances législatives d’instaurer une réglementation encadrant l’usage des technologies de reconnaissance faciale par les forces de...

Nombre d’entreprises vont faire durer le télétravail bien au-delà de la période de confinement. L’occasion de mettre en place une véritable stratégie, des règles et des politiques, après l...

Avec sa fonction SGX (Software Guard eXtensions), Intel pensait sans doute avoir mis à l’abri ses processeurs. Découverte en janvier 2020, la vulnérabilité CacheOut – également connue en t...

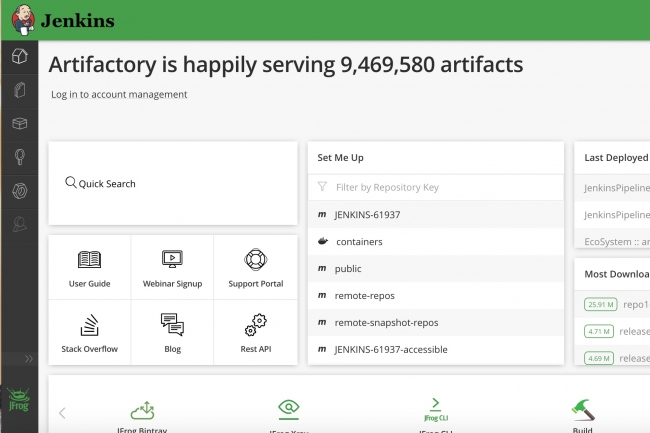

Le 9 juin, les équipes de Jenkins ont informé les utilisateurs du logiciel d’intégration continue que le chargement d’artifacts Le 9 juin, les équipes de Jenkins ont informé les utilisateurs du logici...

Changement priorité cyber Check Point Software Technologies, un des principaux fournisseurs mondiaux de solutions de cybersécurité, a publié, il y a peu, les résultats d’une nouvelle enquête mon...