Des pirates informatiques proposent, pour une mise à prix de départ d’un million de dollars, la vente des données privées et personnelles de Madonna…. Il y a quelques jours, les pirates ca...

Le groupe APT28, Sednit, FancyBear, Pawn Storm ou encore Sofacy est un groupe cyber criminel supposément actif depuis 2007. Pourquoi “supposément actif” me demanderez-vous ? Et bien il est possible qu...

COVID-19 has impacted the work-life of millions, including cybersecurity professionals. Although good cybersecurity is built on anticipating threats and defending against what could happen, no one exp...

COVID-19 has become a hotspot of cyber attacks and spams as the majority of employees are working from home. These growing numbers of attacks have made security firms and tech industries quite concern...

Image copyright Getty Images. « They’re exploiting the fear, uncertainty and doubt people are experiencing during the pandemic, and using the anxiety and desperation to get people to buy things ...

Academic researchers at the École Polytechnique Fédérale de Lausanne (EPFL), a research institute and university in Lausanne Switzerland, discovered a new vulnerability in the Bluetooth wireless proto...

B lueScope, an Australian steel products manufacturer, reported a cyber incident that affected its manufacturing and sales operations in Australia. The type or source of the cyberattack is still unkno...

Le phishing ? C’est quoi ? Le phishing est une technique qui permet à des hackers d’obtenir des informations personnelles sur les victimes afin d’usurper leur identité. Les hackers p...

When I first started covering data security in the 1990s, the relatively new CISO role was almost an entirely technical role. Even if CISOs didn’t do the work directly, they needed deep technical capa...

Cryptomining hacks aren’t new by any stretch, but a string of recent incidents is raising eyebrows. ZDNet reports that culprits infected multiple European supercomputers with Monero mining malware in ...

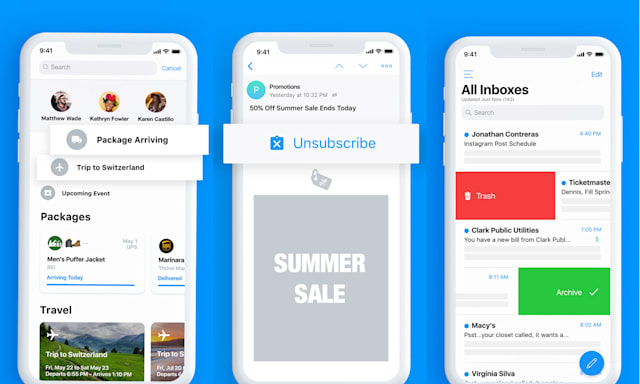

Bugs in email clients aren’t unheard of, but they typically affect only those messages sent by or intended for you. Edison, however, had a more serious hiccup. It confirmed (via The Verge) reports tha...

The Senate rejected an amendment to the Foreign Intelligence Surveillance Act that would have prevented the government from accessing Americans’ web browsing data without a warrant on Wednesday....

APT 1, Unité 61398, Shangai Group ou Comment Crew est un groupe cyber criminel mystérieux, actif depuis 2006, attaquant de grandes entreprises et leurs réseaux. Il est soupçonné d’être un groupe...

En 2019, TikTok avait récolté une amende pour l’illégalité de son manque de protection des données personnelles d’enfants. Un an plus tard, les problèmes ne sont toujours pas résolus, d&rs...

“Plus le mot de passe est long et complexe, plus il est difficile de casser le mot de passe.” Potentiellement chaque ordinateur qui est connecté à Internet est compromis. Dès qu’un hacker a accédé à v...