Alors que la saison des vacances estivales s’installe, des gens des quatre coins du globe sont à la recherche de destinations attrayantes, d’hébergements abordables et de vols à prix raisonnables. Les...

Les chercheurs de la société Proofpoint, leader dans les domaines de la cybersécurité et de la conformité, publient aujourd’hui de nouvelles recherches sur les agissements de l’acteur de la menace TA4...

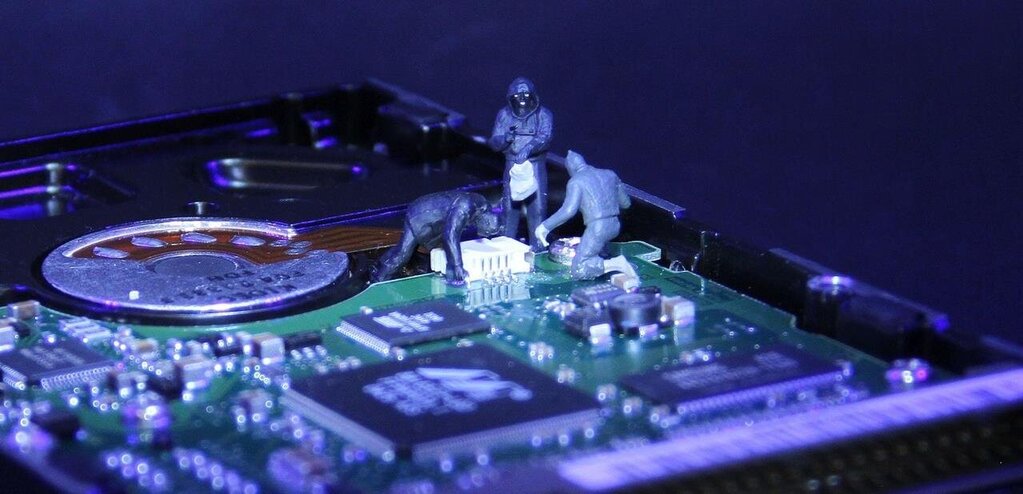

Ce 6 juillet, Bitdefender publie une étude sur ce qu’est le Dark Net, les produits les plus vendus et les prix associés, notamment ceux proposés pour l’acquisition d’informations d’identification de c...

When it comes to cybersecurity, organizations are constantly looking for new ways to improve their defenses. A promising area of research is combining cybersecurity with machine learning (ML). This wa...

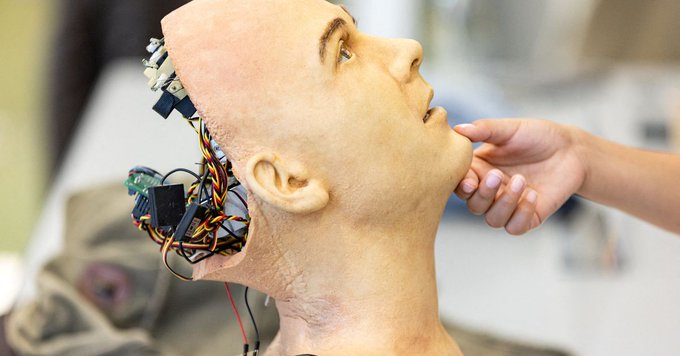

Nadine, a social robot powered by Artificial Intelligence (AI) with human-like gestures and expressions, could have an important future role to play in tending to the sick and elderly, according to a ...

Sapiens author tells Geneva summit proliferation of fake people on social media could lead to collapse in democracy The creators of AI bots that masquerade as people should face harsh criminal sentenc...

Summary: Artificial Intelligence (AI), specifically GPT-4, was found to match the top 1% of human thinkers on a standard creativity test. The AI application ChatGPT, developed using GPT-4, excelled in...

Powerful AI tools are changing the world of cybersecurity. But while businesses should embrace these new innovations, it is critical they do so responsibly From privacy breaches to ransomware attacks,...

Cette semaine, s’est tenu le second Haut Comité pour le numérique responsable avec « l’ensemble des parties prenantes concernées (entreprises, fédérations professionnelles, ONG, représentants des coll...

La Cour européenne des droits de l’homme (CEDH) vient de condamner la Russie pour avoir utilisé la reconnaissance faciale dans le métro afin d’identifier, de localiser et d’arrêter u...

En début de semaine, la Commission européenne a proposé de réformer le RGPD en modifiant la façon dont les CNIL européennes interagissent quand un dossier concerne plusieurs d’entre elles. Certa...

Après la publication de guides, l’Anssi vient de partager un outil d’autoévaluation sur la gestion de crise de cybersécurité. Une liste de 57 questions sur différentes thématiques donne un...

Une PME du secteur des transports victime d’un rançongiciel doit interrompre son activité. Ce court documentaire, qui fait intervenir des experts en cybersécurité, raconte comment l’entreprise f...

Lorsque l’on se penche sur les principales structures qui entrent en jeu pour garantir la sécurité des réseaux informatiques, il peut être difficile de s’y retrouver. NOC, MOC, SOC : comment comprendr...

La Russie n’a pas attendu la guerre en Ukraine pour contrôler, surveiller et censurer Internet. Une enquête du New York Times montre cela dit que le pays en profite pour développer un écosystème...