Academic researchers at the École Polytechnique Fédérale de Lausanne (EPFL), a research institute and university in Lausanne Switzerland, discovered a new vulnerability in the Bluetooth wireless proto...

B lueScope, an Australian steel products manufacturer, reported a cyber incident that affected its manufacturing and sales operations in Australia. The type or source of the cyberattack is still unkno...

Le phishing ? C’est quoi ? Le phishing est une technique qui permet à des hackers d’obtenir des informations personnelles sur les victimes afin d’usurper leur identité. Les hackers p...

When I first started covering data security in the 1990s, the relatively new CISO role was almost an entirely technical role. Even if CISOs didn’t do the work directly, they needed deep technical capa...

Cryptomining hacks aren’t new by any stretch, but a string of recent incidents is raising eyebrows. ZDNet reports that culprits infected multiple European supercomputers with Monero mining malware in ...

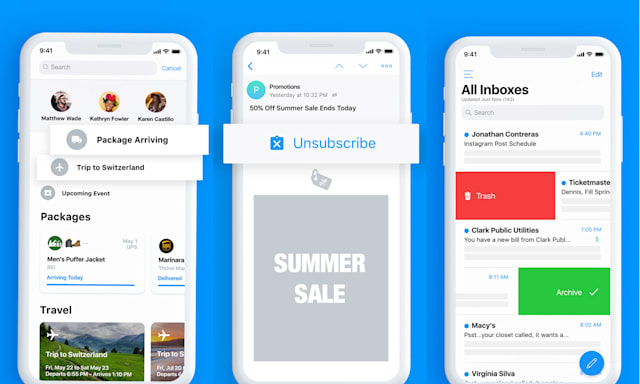

Bugs in email clients aren’t unheard of, but they typically affect only those messages sent by or intended for you. Edison, however, had a more serious hiccup. It confirmed (via The Verge) reports tha...

The Senate rejected an amendment to the Foreign Intelligence Surveillance Act that would have prevented the government from accessing Americans’ web browsing data without a warrant on Wednesday....

APT 1, Unité 61398, Shangai Group ou Comment Crew est un groupe cyber criminel mystérieux, actif depuis 2006, attaquant de grandes entreprises et leurs réseaux. Il est soupçonné d’être un groupe...

En 2019, TikTok avait récolté une amende pour l’illégalité de son manque de protection des données personnelles d’enfants. Un an plus tard, les problèmes ne sont toujours pas résolus, d&rs...

“Plus le mot de passe est long et complexe, plus il est difficile de casser le mot de passe.” Potentiellement chaque ordinateur qui est connecté à Internet est compromis. Dès qu’un hacker a accédé à v...

Le Browser hijacker (détournement de navigateur en français) lance un programme malveillant qui modifie les paramètres du navigateur de votre ordinateur et vous redirige sur des sites web que vous n&r...

Research by work management platform Wrike revealed that 41% of employees working remotely are accessing sensitive and confidential company information through unsecured personal applications, leaving...

Cisco Systems and Palo Alto Networks have fixed similar high-risk authentication bypass vulnerabilities in their network security devices that were caused by an oversight in the implementation of the ...

Un Botnet, également connu sous le nom d’armées de zombies, est un réseau d’ordinateurs infectés par un logiciel malveillant afin qu’ils puissent être contrôlés à distance, les força...

A partir de la version 2004 de Windows 10, les nouveaux PC ne pourront fonctionner qu’avec une version 64 bits. Les PC existants ne sont pas concernés. D’après la documentation de Microsof...