Certaines entreprises omettent d’aleter les autorités pour plusieurs raisons : harcèlement des cybercriminels, peur des poursuites pénales, difficulté à se mettre en coformité avec la loi, etc. ...

L’identité numérique, ou empreinte numérique, est l’ensemble des éléments qui permettent de vous reconnaître sur internet. Collectés par des acteurs malveillants, ils peuvent être exploités pour dress...

A l’heure où les cyberattaques et les vols de données explosent, plusieurs outils commencent à supplanter le bon vieux mot de passe qui montre ses limites. Parmi eux, les clés de sécurité USB se...

Enea exhorte le comité PEGA de l’UE à élargir son champ d’action au-delà des logiciels espions pour lutter contre les menaces de surveillance mobile et l’exploitation des infrastruct...

Depuis plus de 25 ans, ZATAZ informe sur les dangers du crime informatique, les méthodes utilisées par les pirates et les fuites de données. Aujourd’hui, nous avons découvert une base de données de 13...

Une fuite massive de documents classifiés du Pentagone a été stoppée. Mais l’histoire du dévoilement de ces informations est particulièrement rocambolesque. Depuis plusieurs années, un jeune militaire...

La vérification de la somme de contrôle (ou empreinte) permet de savoir si le fichier téléchargé est bien le même que celui normalement proposé par un tiers. Nous vous proposons plusieurs moyens de me...

Cloud computing, multi-cloud, and hybrid-cloud are all terms we’ve become used to hearing. Now we can add “super cloud” and “sky computing” to the list of terminology that describes the computing infr...

Citizen Lab affirme que les téléphones ciblant des journalistes et des personnalités politiques ont été infectés après avoir reçu une invitation au calendrier iCloud lors d’une attaque « zéro cl...

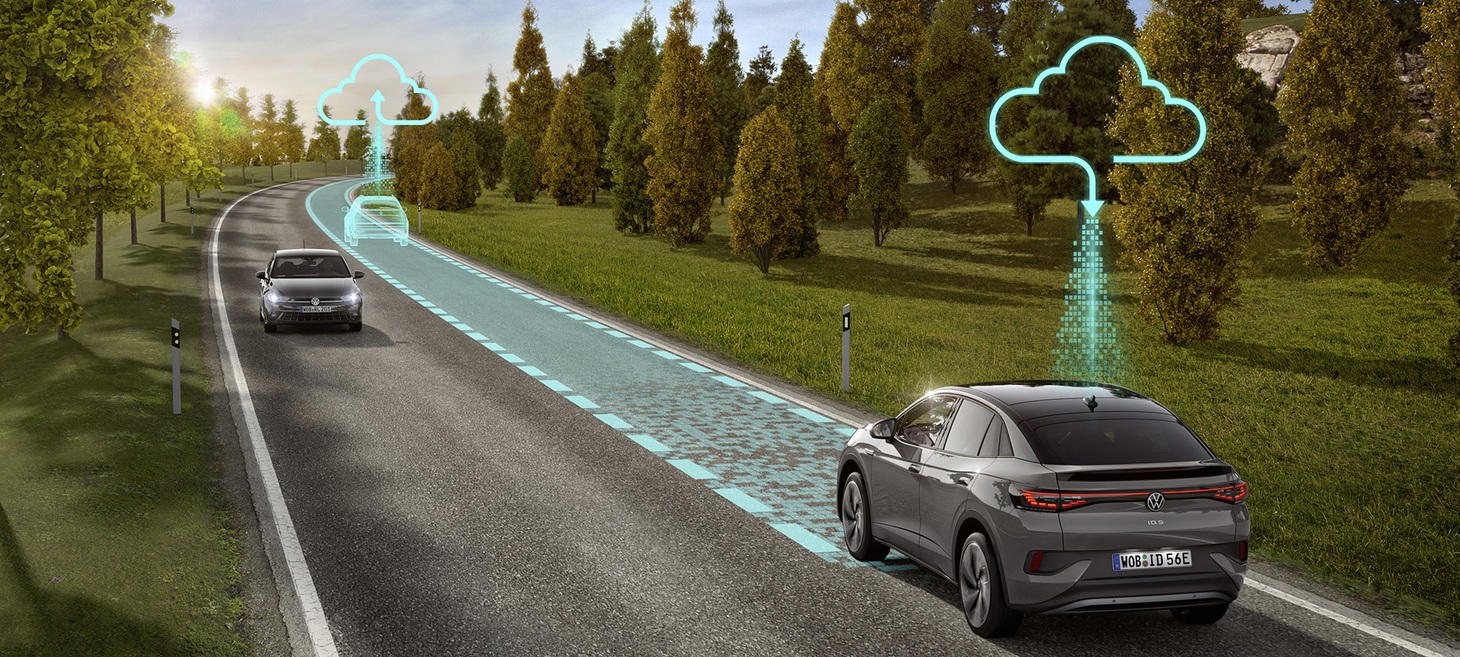

Les voitures sont de plus en plus connectées et génèrent de plus en plus de données. Savez-vous ce que deviennent ces data et qui y a accès ? Ces questions sont actuellement débattues au Parlement eur...

Une nouvelle enquête du Citizen Lab et de Microsoft Threat Intelligence a permis d’identifier les traces du logiciel espion REIGN de la société QuaDream sur les portables d’« au moins cinq...

Le Digital Services Act, ou législation sur les services numériques, a commencé à entrer en application. Détail de son fonctionnement et de ses effets attendus. Entré en vigueur en novembre dernier, l...

Les chercheurs en cybersécurité de Check Point Research ont découvert un nouveau type de ransomware déployé sur les réseaux d’une compagnie américaine. Ils l’ont surnommé Rorschach. À les croire, en p...

Reuters a publié récemment une enquête révélant que des salariés de Tesla s’étaient partagé des vidéos portant sur des moments privés de ses clients filmés par les caméras embarquées de ses voit...

Le ministère de l’Intérieur profite du renouvèlement de son marché de capteurs d’empreintes digitales et de lecteurs de documents d’identité pour investir 1,6 million d’euros d...