Dans nos articles récents sur la cybersécurité, nous avons abordé le cas classique de la fraude téléphonique. Pour mieux s’y retrouver dans la pléthore de numéros pouvant nous appeler, voici un guide ...

Valéry Rieß-Marchive, rédacteur en chef de LeMagIT, a « identifié près de 80 collectivités territoriales ayant été victimes d’attaque informatique menée à coup de ransomware – ou rançongiciel, voire c...

M. Schulte, qui a 33 ans et qui avait choisi de se défendre lui-même, sans avocat, a notamment été reconnu coupable mercredi de collecte illégale d’informations sur la défense nationale et de tr...

Depuis le 1er juillet 2022, les actes des communes de plus de 3 500 habitants, mais aussi des EPCI, des départements et des régions, doivent être publiés sous forme électronique, sur le site internet ...

Saisie en mai 2021 par l’ONG Homo Digitalis, l’autorité de protection des données grecque vient d’infliger une amende de 20 millions d’euros à la société américaine de reconnai...

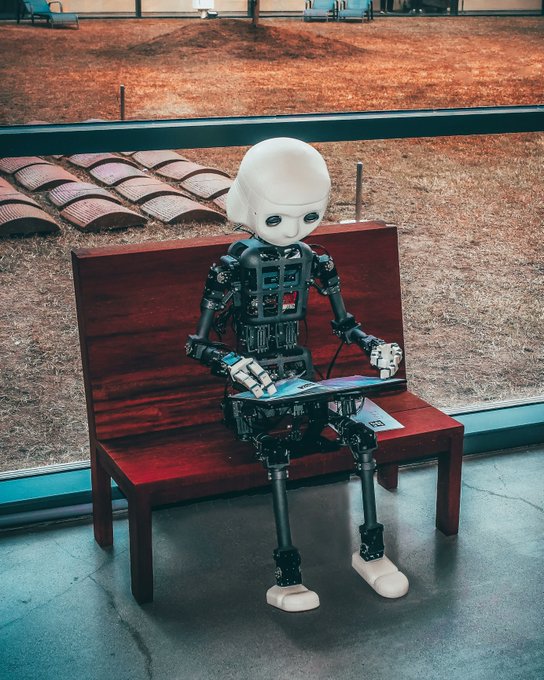

A robot trained with an AI language discriminated against people based on their photos. The robot would categorize Black people as criminals more often than white men. Experts have been sounding the a...

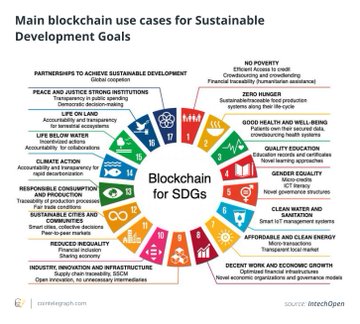

In her monthly Expert Take column, Selva Ozelli, an international tax attorney and CPA, covers the intersection between emerging technologies and sustainability, and provides the latest developments a...

“You’re like a robot” is often said to someone who shows very little emotion. The underlying implication is that machines like robots are non-human and are thus capable of a level of indifference that...

s NFTs work to retain mainstream attention, one founder predicts the digital asset sector will pivot in a new direction. “I think NFT collections will evolve as media companies [into something] like D...

The sheer number of backlogs and delays across the public sector are unsettling for an industry designed to serve constituents. Making the news last summer was the four-month wait period to receive pa...

The tech industry’s latest artificial intelligence constructs can be pretty convincing if you ask them what it feels like to be a sentient computer, or maybe just a dinosaur or squirrel. But they’re n...

A recent VentureBeat article referenced Gartner analyst Whit Andrews saying that more and more companies are entering an era where artificial intelligence (AI) is an aspect of every new project. One s...

Metaverse expert and author Matthew Ball predicts how the internet and CNN interviews may look in the future. Read more https://edition.cnn.com/videos/business/2022/07/17/metaverse-internet-future-ste...

CB Insights released its global State of Venture report last week, while PitchBook issued its own U.S.-focused venture report. Of course, we couldn’t wait to dig in to the findings of both. Alex Wilhe...

Elon Musk and Tesla (TSLA) – Get Tesla Inc. Report seem ready for a new challenge. The serial entrepreneur is one step closer to his ambition to turn Tesla cars into living rooms on four wheels...