Deep fakes are a type of artificial intelligence that can be used to recreate the likeness of a real person. A deep fake can indeed duplicate a face, but modern iPhones cannot be unlocked by a picture...

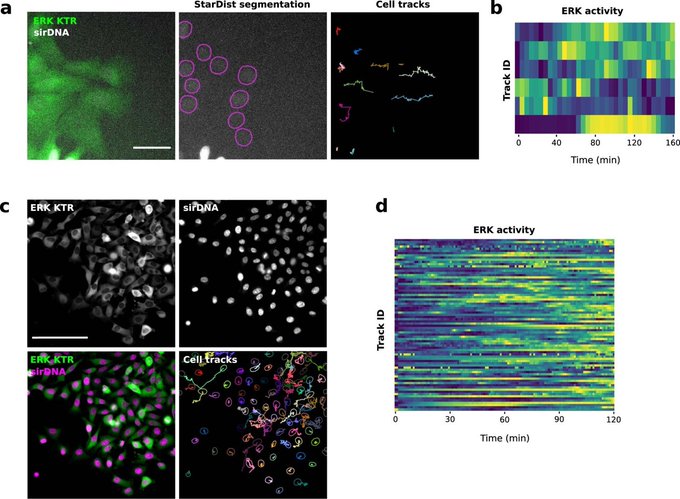

Object tracking—following objects over time—is an essential image analysis technique used to quantify dynamic processes in biosciences. A new application called TrackMate v7 enables scientists to tr...

The startup uses data science to offer recommendations and recruited brands like Oscar de la Renta, Valentino and Rodarte. Co-founder Julie Bornstein will join Pinterest in a new role. Pinterest has s...

Google has banned the training of AI systems that can be used to generate deepfakes on its Google Colaboratory platform. The updated terms of use, spotted over the weekend by Unite.ai and BleepingComp...

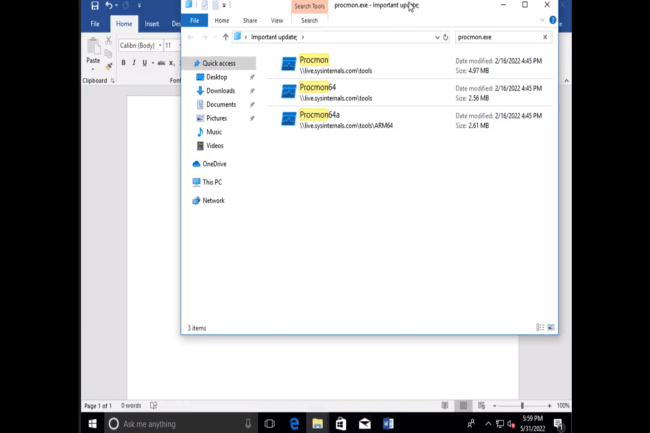

Et de deux, après la vulnérabilité critique baptisée Follina concernant l’outil de diagnostic de Windows, c’est au tour de la fonction Search d’être ciblée. Dans les deux cas, le sim...

À quoi ressemblera le futur de l’Internet ? La réponse à cette question plus complexe qu’il y paraît, jaillira sans doute de la conférence Inspirations Marketing 2022, organisée par Comundi et stratég...

Si un historien se penchait sur l’histoire de l’email marketing, il considérerait sans doute cette histoire autour d’un axe avant et après le RGPD. Le RGPD n’a pas été la première réglementation à ten...

Le metaverse et la crypto monnaie semblent être des concepts qui vont de pair. Tous deux font partie intégrante du « web3 », la troisième génération d’internet, après web1 (le world-wide-web), et web2...

Une étude réalisée par Productsup montre que la plupart des consommateurs ne sont pas encore tout à fait prêts à abandonner les méthodes de consommation des décennies passées. Malgré l’engouemen...

Autrefois exploré pour les mondes du divertissement et des loisirs, le métavers selon Simango proposera une expérience d’apprentissage plus immersive, collaborative et interactive pour les profe...

À l’heure actuelle, tout le monde, ou presque, a déjà entendu dire que les macros peuvent être dangereux dans Microsoft Word. Après tout, le logiciel les bloque par défaut et affiche un bandeau ...

La cybersécurité est un sujet extrêmement vaste qui peut être abordé sous bien des angles. Les implications sur le fonctionnement même des organisations, la sûreté nationale ou les questions de respon...

New research suggests nearly a third of cybersecurity professionals are planning to quit the industry, at a time when companies are struggling to protect their networks from attacks. Nearly a third of...

Gamification has been accepted as a highly effective learning and engagement tool. It has been deployed in educational and training settings worldwide. But is that the limit of its potential? We know ...

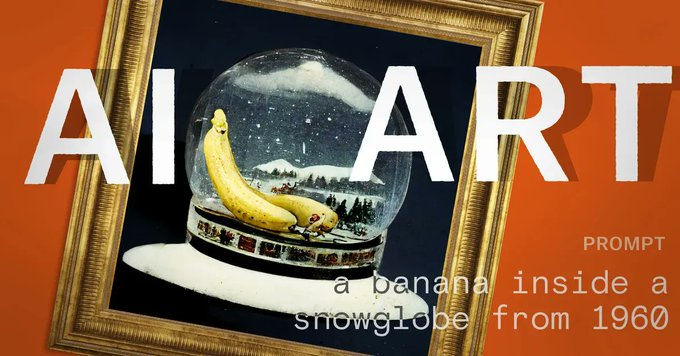

Beginning in January 2021, advances in AI research have produced a plethora of deep-learning models capable of generating original images from simple text prompts, effectively extending the human imag...