Comment les gendarmes ont infiltré un gigantesque réseau de téléphones cryptés CRIMINALITE Les enquêteurs de la gendarmerie ont réussi à analyser les messages cryptés que s’échangeaient des organisati...

Morocco Asks Amnesty for Proof It Used Spyware on Journalist Morocco’s prime minister has demanded Amnesty International provide evidence to support its allegations that Rabat used spyware to bu...

Hackers are taking Roblox credentials leaked on Pastebin, accessing accounts, and leaving the same « Ask your parents to vote for Trump this year » message on thousands of Roblox profiles. Hackers hav...

A top-secret communications system used by criminals to trade drugs and guns has been « successfully penetrated », says the National Crime Agency. The NCA worked with forces across Europe on the UK&rs...

Le cheval de Troie TrickBot, dont nous vous parlions récemment, a commencé à vérifier les résolutions d’écran des victimes pour détecter si le malware s’exécute sur une machine virtuelle. ...

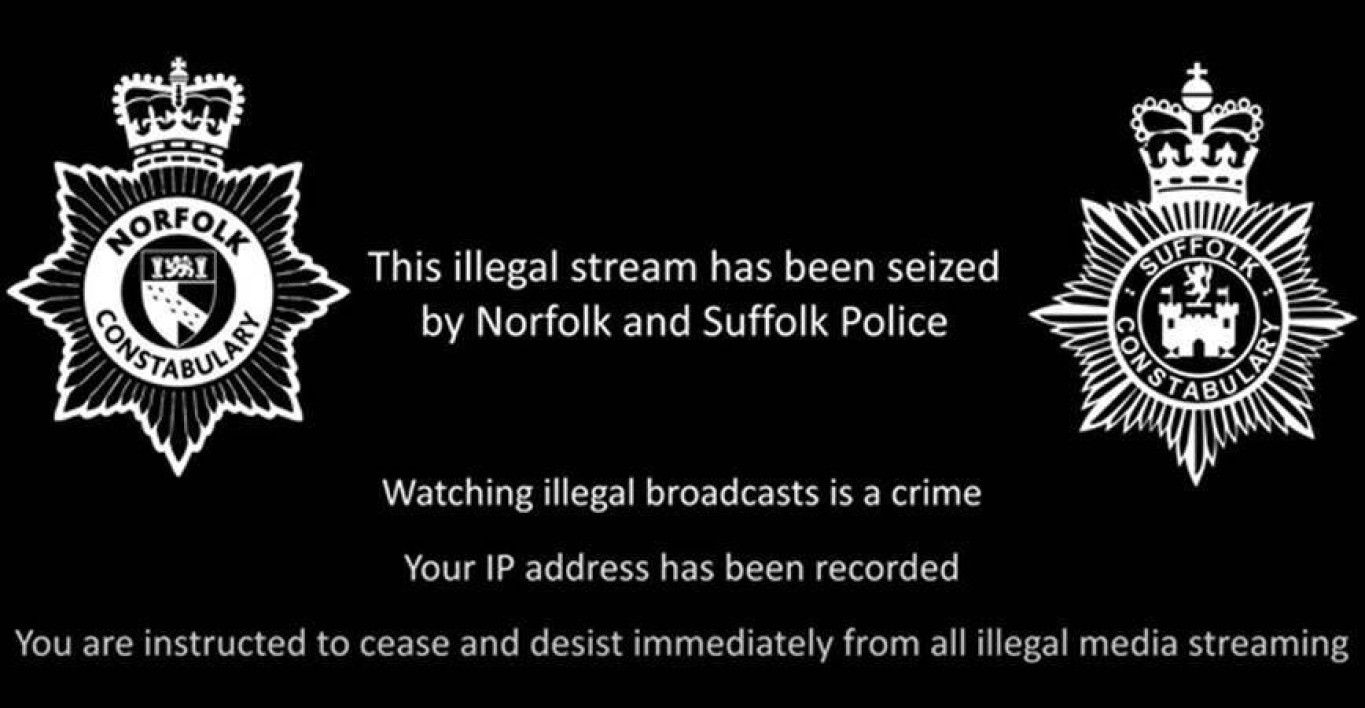

Ayant pu mettre la main sur des serveurs de streaming illégaux, des policiers britanniques en ont profité pour insérer un avertissement pour tous les abonnés. Il y a quelques jours, les abonnés de Glo...

The authority will now review and request additional information from holders in the 10 locked-down postcodes after a surge of licence amendments were lodged as people tried desperately to avoid stage...

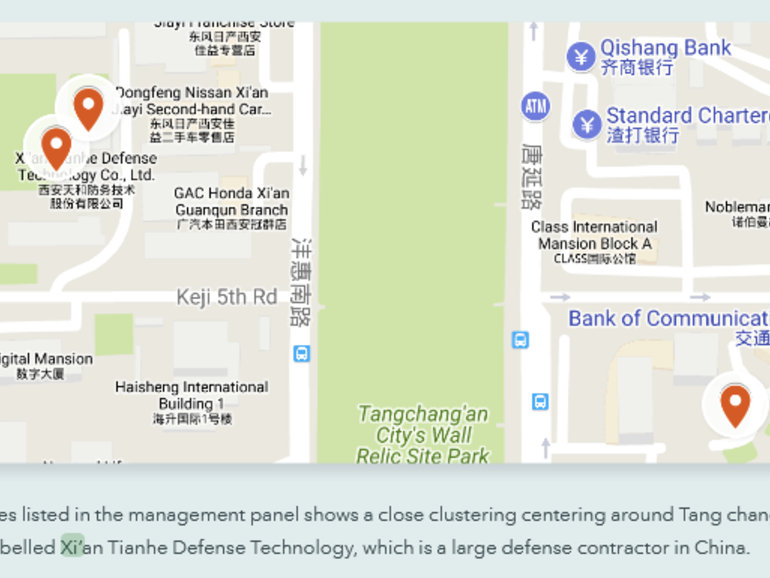

Lookout said it linked APT15 malware to Xi’an Tianhe Defense Technology, a Chinese defense contractor. In a report published today, cyber-security firm Lookout said it found evidence connecting ...

Google may be the world’s biggest search engine, but that doesn’t mean you can fully trust it to take you to safe websites every time. Just like how ordinary sites can manipulate search engine results...

Microsoft yesterday quietly released out-of-band software updates to patch two high-risk security vulnerabilities affecting hundreds of millions of Windows 10 and Server editions’ users. To be n...

The two countries have been at loggerheads with each other for years over Ethiopia’s construction of the massive hydroelectric dam on the Nile—Egypt’s sole water source for irrigation farming and in g...

A typical business network has at least one of them and probably more than the admins want to admit: a legacy server or workstation running an ancient piece of business software that you just can’t we...

En Corée du sud, les opérateurs numérisent désormais les permis de conduire. Une manière de lutter contre la fraude et la contrefaçon, comme l’avance Séoul. A l’automne dernier, la Corée d...

China’s Foreign Ministry has escalated its attacks on Australia, accusing the Federal Government of conducting espionage in China and calling tabloid claims of Australian spying the « tip of the...

HTTP3, the third official version of hypertext transfer protocol (HTTP), will not use the transmission control protocol (TCP) as did its predecessors. Instead, it uses the quick UDP internet connectio...