Vous avez reçu un message de chantage de la part d’une personne qui prétend détenir des images à caractère sexuel qui vous concernent ? Vous êtes probablement victime d’une arnaque par « sextorsion »....

Avec 2,5 millions de visiteurs en 2021, Cybermalveillance.gouv.fr a enregistré sur sa plateforme une fréquentation record principalement centrée sur l’assistance, qui traduit un besoin en cybersécurit...

Une attaque en déni de service ou DDoS vise à rendre inaccessible un serveur afin de provoquer une panne ou un fonctionnement fortement dégradé du service. Que faire en cas de DDoS ? Ne pas payer la r...

En 2002, des cybercriminels du monde entier se réunissaient à Odessa, en Ukraine, à l’invitation de pirates russes. Ces derniers venaient d’être « briefés » par le FSB, qui leur avait prom...

Qu’il s’agisse de faire du shopping en quête de robes de plage, maillots de bain, bottes de randonnée ou encore de tenues pour la rentrée, le mode de paiement préféré des acheteurs en ligne est souven...

Malgré plusieurs accidents – certains mortels –, Tesla n’aurait pas modifié son Autopilot qui n’avait pourtant pas bien analysé la situation. Un élément qui vient s’ajouter à la série de décisio...

L’intelligence artificielle, le machine learning, la blockchain… le paysage numérique est riche en « solutions » consommatrices de ressources, bien que cela dépende des usages. Le LINC de la CNIL déta...

TinKode est le surnom donné à un pirate informatique et consultant en sécurité informatique roumain connu pour avoir pénétré sans autorisation, via des failles de sécurité, dans des systèmes informati...

Pendant que les programmes de recherches de vulnérabilités prospèrent aux Etats-Unis, l’Europe vient de se doter d’une première plateforme de ce type avec Bounty Factory. Une initiative française. On ...

À quoi ressemble le métier d’analyste cybersécurité ? Quel est son rôle, sa position dans l’entreprise, son salaire, son cadre de travail et son quotidien ? Quelles études ou formations po...

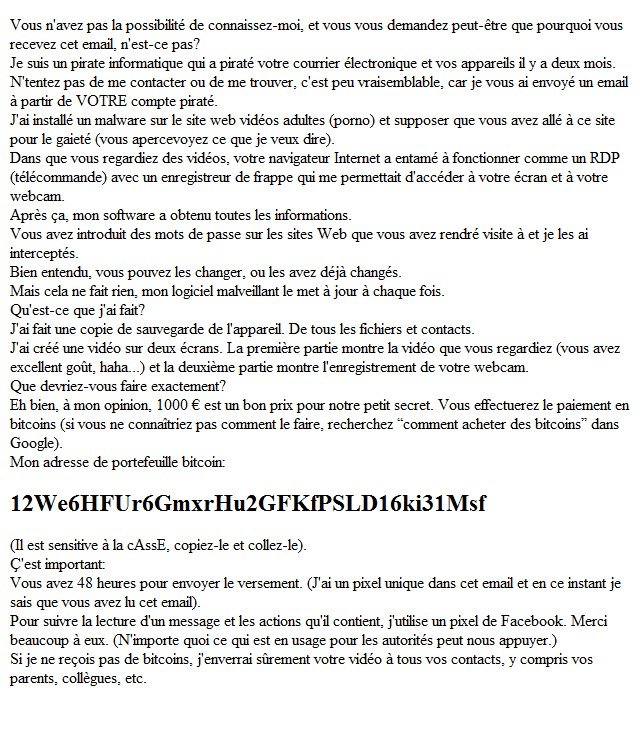

Vous avez reçu un message (mail) d’un supposé pirate anonyme ou « hacker » qui prétend avoir piraté votre ordinateur. Il vous menace de publier des images compromettantes prises à votre insu avec votr...

L’une des discussions les plus en vogue dans le domaine des technologies de l’information est la sécurité Web. Des centaines de vulnérabilités Web existent aujourd’hui, et en dessous...

Les utilisateurs de téléphone portable sont aujourd’hui confrontés à une problématique de plus en plus grandissante. Il s’agit du respect de la vie privée. Les scandales concernant la surveillance tél...

« Il faudra trouver des moyens pour assurer la sécurité sans la reconnaissance faciale », a expliqué Cédric O à la mission d’information sur la reconnaissance faciale, rapporte Public Sénat. Le gouver...

Espionnez un téléphone gratuitement et suivez les activités de vos enfants, de votre conjoint ou de vos employés grâce au logiciel Spyfer. Disponible sous iOS et Android, Spyfer garantit la sécurisati...