As researchers and engineers race to develop new artificial intelligence systems for the U.S. military, they must consider how the technology could lead to accidents with catastrophic consequences. In...

Life sciences companies need the right digital infrastructure, data management practices and cyber readiness to successfully scale up their use of artificial intelligence (AI) tools. These are fundame...

A new study illustrates just how geographically concentrated AI activity has become. A NEW STUDY warns that the American AI industry is highly concentrated in the San Francisco Bay Area and that this ...

Quelque 212 des 250 formalités «essentielles à la vie quotidienne» sont désormais accessibles en ligne, soit 30 de plus qu’en octobre selon le document, que Le Figaro a pu consulter en avant-première....

Le Pass Sanitaire est désormais obligatoire dans toute la France. Quels sont les dangers en termes de confidentialité et de cybersécurité ? Nos données personnelles sont-elles réellement protégées et ...

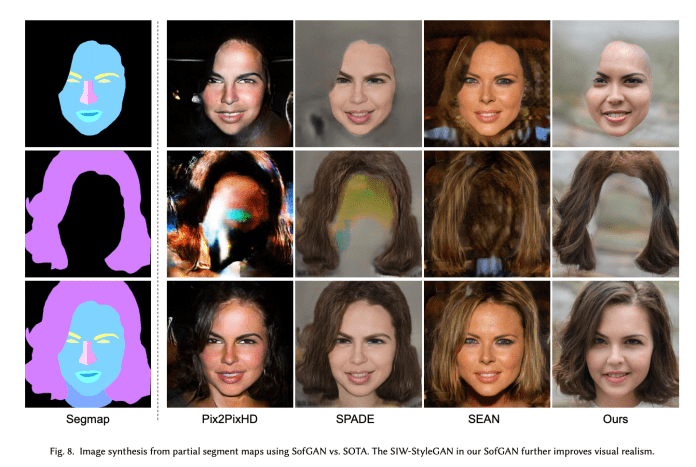

La technique est appelée « super-résolution » d’image. Il s’agit d’obtenir une image proche de la réalité à partir d’une image hyper pixelisée — typiquement, c’est un processus que l’on peut apercevoi...

e secrétaire d’Etat au Numérique détaille la première salve d’aides à l’entrepreneuriat et à l’innovation du plan national visant à renforcer ce secteur critique. Ces nouvelles...

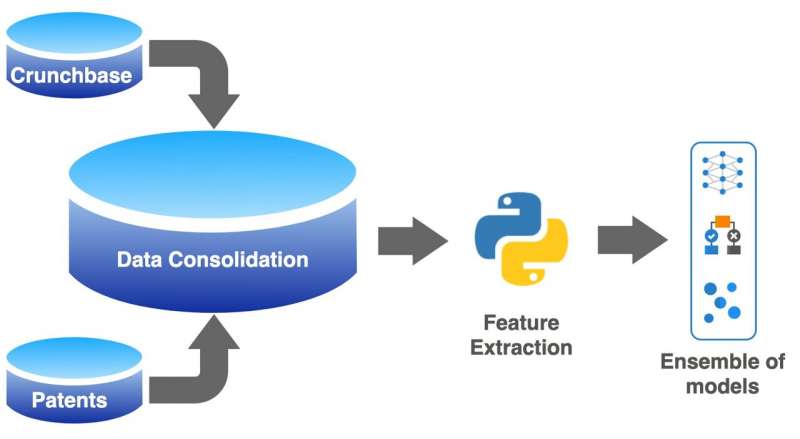

A study in which machine-learning models were trained to assess over 1 million companies has shown that artificial intelligence (AI) can accurately determine whether a startup firm will fail or become ...

Les mineurs de la cryptomonnaie Chia se débarrassent de leurs disques durs. Suite à l’effondrement du cours de la devise, ils revendent tout leur matériel sur le marché de l’occasion. Pour...

Une nouvelle cible pour la Securities and Exchange Commission (SEC) ? Le gendarme financier américain a montré les dents face à la plateforme d’échange Coinbase. Il lui reproche la sortie imminente d’...

he “health” of a startup’s growth can be a strong predictor of how large and valuable it can become. Our generation’s most valuable startups have all sustained a high rate of user/revenue growth over ...

ProtonMail forced to collect an activist’s IP address in police investigation Switzerland-based email provider ProtonMail said it was forced to log the IP address of one of its customers after it rece...

Les attaques par botnets restent la troisième principale menace de cybersécurité en Europe selon une étude de Trend Micro. Ils rendent possible une attaque qui prend de l’ampleur avec la 5G : le...

The first six months of 2021 have seen a more than 100-percent growth in cyberattacks against internet-of-things (IoT) devices, researchers have found. According to a Kaspersky analysis of its telemet...

Researchers in Shanghai and the United States have created a GAN-based portrait creation system that lets users build new faces with previously unattainable levels of control over specific features, i...