Face à la professionnalisation et la complexité des cyberattaques, il est essentiel que les entreprises, collectivités et associations soient accompagnées dans leur cybersécurité par des prestataires ...

Le 25 février prochain, le Conseil constitutionnel rendra une nouvelle décision sur la conservation des données de connexion, à savoir l’obligation pour les opérateurs de conserver un an durant toutes...

La semaine passée, la justice américaine annonçait l’arrestation d’un couple de New-Yorkais qui détenaient les clefs du portefeuille où étaient stockés l’équivalent de 3,5 milliards ...

Une commission du National veut que la Confédération crée, en collaboration avec les cantons, les hautes écoles, la recherche et les entreprises, une infrastructure numérique indépendante pour renforc...

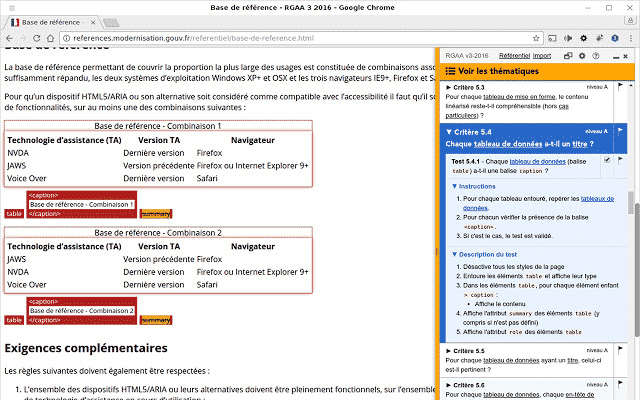

Coup d’œil sur cinq outils origine France actuellement en phase d’observation au SILL (Socle interministériel de logiciels libres). Quel point commun entre Assistant RGAA, Exodus Privacy, FusionInvent...

– AI used to tackle poverty, translate languages – African data seen vital to fighting racial bias – More funding, wider digital access needed, say developers By Kim Harrisberg DURBA...

On February 15, the Russian Ministry of Economic Development signaled a bullish development around Bitcoin; reduced costs for bitcoin miners. But what can we make of this? First the obvious: yes it is...

Researchers found that machine learning can play an important role in hip fracture classification, with algorithms performing better than human clinicians in some cases. February 16, 2022 – A ne...

ast year, more than 20% of venture dollars went into fintech startups globally, according to CB Insights. Equally notable: one-third of all unicorns created in 2021 were fintech companies. The 2021 Ma...

The funding will aim to support research into “hard problems” in AI, including bias and safety. It will be co-chaired by Schmidt, and James Manyika, Google’s new head of technology and society. Payout...

Also known as permissionless blockchains, public blockchains are completely open and follow the idea of decentralisation to the T. Blockchain technology is the fulcrum of the ‘next internet’. At a gra...

The boom in Data Scientists is purely due to the large amounts of data being able to provide us with solutions to our real-life problems. However, when it comes to Data Science, the theory that is bei...

The banks that have invested in cryptocurrencies are moving forward with digitizing finances When Bitcoin was first launched in 2009, financial institutions were spooked and were quite skeptical about...

The idea of the development is to voice films and games. Also artificial intelligence knows how to coquettishly sigh, imitate aspiration and show emotions when talking. In particular, joy with sadne...

L’industrie automobile n’est visiblement pas très pressée de résoudre le problème de sécurité des clés « keyless ». Pour rappel, ces clés permettent de déverrouiller et démarrer une voiture sans aucun...